Istnieje mnóstwo zagrożeń dla naszego komputera. Mechanizmy bezpieczeństwa systemu muszą obejmować jego wszystkie komponenty. Windows XP posiada szeroki wachlarz narzędzi, które służą ochronie. Jednak to w głównej mierze od nas (administratorów komputera) zależy, czy jednostka będzie odporna na ataki. U podstaw całego systemu bezpieczeństwa stoi zasada zaufania. Musimy zdefiniować, komu system ma pozwalać na odpowiednie akcje. Kto i do jakich zasobów może mieć dostęp? Kto może zmieniać opcje w ustawieniach komputera, a kto może korzystać jedynie z wybranych programów? Jakim zaufaniem darzymy sąsiadów w sieci?

Pierwszym zadaniem służącym bezpieczeństwu powinno być, zatem ustalenie zakresu praw osób korzystających z komputera. Taką możliwość dają nam konta użytkowników, które szerzej omówione są w pierwszej części artykułu. Jednak, aby system wiedział, kto w danej chwili korzysta z jednostki, potrzebuje kolejnych mechanizmów. Służą temu procesy logowania i uwierzytelniania. Temat ten jest rozwinięty w kolejnym fragmencie. Po skonfigurowaniu omawianych składników wciąż pozostaje wiele kwestii bezpieczeństwa do rozstrzygnięcia. Możemy nadawać różne prawa dostępu do plików, folderów czy udziałów sieciowych. Te oraz inne problemy zostały przedstawione w tekście. Należy wyraźnie powiedzieć jednak, że ten artykuł porusza szeroko problem bezpieczeństwa. Jest w nim przedstawione to, co każdy dbający o bezpieczeństwo użytkownik, powinien wiedzieć. Są tu zaprezentowane najważniejsze filary ochrony, mimo to niektóre z wyróżnionych poniżej tematów będą szerzej omówione w osobnych odsłonach.

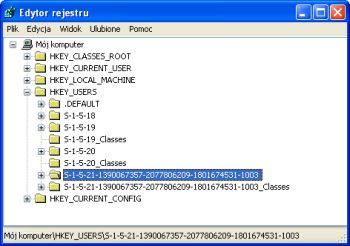

Konta użytkowników. Podstawowym narzędziem służącym bezpieczeństwu systemu Windows jest możliwość tworzenia kont osobistych. Indywidualne profile pozwalają systemowi jednoznacznie identyfikować każdego użytkownika. Dzięki czemu możemy kontrolować prawa dostępu do różnych zasobów komputera. Informacje o konkretnym koncie są przechowywane w chronionej bazie danych – Security Accounts Manager (SAM). Każdy profil ma swój unikatowy numer security identifier (SID). SID powstaje, oczywiście w momencie tworzenia nowego konta i pozostaje aż do momentu jego usunięcia. Po skasowaniu omawianego tutaj elementu, dany SID nie będzie już nigdy użyty. Security identifier składa się z długiej sekwencji znaków, której na szczęście nie musimy znać wystarczy, że podczas logowania do systemu podamy nazwę profilu i ewentualnie hasło. Jeżeli interesują nas numery SID kont użytkowników w lokalnym komputerze możemy je zobaczyć w edytorze rejestru, w gałęzi HKEY_USERS.

Logowanie czyli pierwsza czynność jaką musimy wykonać na komputerze do którego siadamy jest bardzo ważnym elementem ochrony danych. Istnieją dwie możliwości zarejestrowania się do systemu Windows: przy użyciu Konta lokalnego lub Konta domenowego. Każdy pojedynczy lub należący do grupy roboczej komputer ma własną bazę danych SAM, w której są zapisane Lokalne konta użytkowników oraz Grupy zabezpieczeń. Lokalne konto pozwala na logowanie się i korzystanie z tego komputera, na którym jest utworzone. Inni członkowie sieci mogą uzyskać dostęp do jednostki jedynie po dokonaniu uwierzytelnienia, poprzez Konto lokalne. Korzystając natomiast z Konta domenowego, użytkownik może zalogować się na swój profil w każdym komputerze domeny i mieć dostęp do wyznaczonych zasobów w całej sieci. Konta domenowe zapisane są w jednostce centralnej (kontrolerze domeny). Oczywiście, aby korzystać z tego typu usługi, należy być podłączonym do domeny.

Sieć wyposażona w komputer z Windows.Net lub Windows 2000 Server, który służy jako kontroler domeny to bardzo dobre rozwiązanie, w przypadku, gdy do lokalnej pajęczyny jest podłączona większa liczba komputerów. Kontroler domeny pozwala administratorowi sieci wygodnie zarządzać zabezpieczeniami. Domenowe konta użytkowników zapisane są w katalogu na centralnym komputerze do którego mają dostęp. Każdy nowy profil automatycznie uzyskuje prawa do dzielonych zasobów. Przyłączając komputer do domeny, system dodaje w swojej bazie danych SAM do lokalnej grupy Administratorzy grupę Administratorzy domeny, do lokalnej grupy Użytkowników zaś grupę Użytkownicy domeny.

Windows XP posiada wbudowane konta użytkowników: Administrator, Gość, Pomocnik, SUPPORT_xxxxxxxxxx (numer reprezentujący sprzedawcę) i Konta usługowe. Administrator ma nieograniczony dostęp do wszystkich zasobów komputera. Pozwala tworzyć, usuwać czy modyfikować profile innych osób. Konto Gość daje możliwość uruchamiania programów i zapisywania plików wyłącznie w lokalnym komputerze. Ma ograniczone uprawnienia. Jeśli włączona jest opcja Proste udostępnianie plików, to ma dostęp do dzielonych zasobów sieciowych. Profil Pomocnik jest domyślnie zablokowane. Służy do sesji zdalnego asystenta/eksperta. SUPPORT_xxxxxxxxxx jest kontem przeznaczonym dla sprzedawców (np. dla firmy dostarczającej oprogramowanie), wykorzystywane do pomocy i obsługi w trybie online. W Windows XP programy uruchamiają się z uprawnieniami użytkownika, który je uruchomił. Są jednak przypadki, gdy aplikacje startują się przed zalogowaniem jakiegokolwiek profilu lub też pracują, gdy wszyscy są wylogowani. W takich przypadkach konta usługowe kontrolują uprawnienia tychże aplikacji.

Następnym narzędziem zabezpieczającym system są Grupy zabezpieczeń. Ułatwiają one konfigurowanie kont użytkowników o takich samych uprawnieniach. Zamiast ustalać za każdym razem prawa dla każdego nowego profilu, możemy go dodać do danej Grupy zabezpieczeń. W standardowej instalacji Windows XP Professional jest dziewięć wbudowanych grup o skonfigurowanych uprzednio uprawnieniach:

- Administratorzy. Pełny i nieograniczony dostęp do komputera/domeny.

- Użytkownicy zaawansowani (w Windows XP Home Edition brak). Zakres praw prawie taki, jak członkowie grupy Administratorzy. Nie mogą mieć wpływu na system operacyjny ani na programy zainstalowane dla wszystkich użytkowników.

- Użytkownicy. Nie mogą przeprowadzać zmian na poziomie całego systemu. Mają dostęp do uwierzytelnionych aplikacji.

- Goście. Prawa zbliżone do grupy Użytkownicy, ale z dodatkowymi ograniczeniami.

- Operatorzy kopii zapasowych (brak w Windows XP Home Edition). Uprawnienia potrzebne do wykonywania kopii zapasowych lub odzyskiwania plików.

- Replikator (brak w Windows XP Home Edition) Obsługuje replikację plików w domenie.

- Operatorzy konfiguracji sieci (brak w Windows XP Home Edition). Posiadają wybrane uprawnienia administracyjne w celu instalowania i konfiguracji sieci.

- Użytkownicy pulpitu zdalnego (brak w Windows XP Home Edition). Mają prawo do logowania zdalnego na komputerze (za pomocą Pulpitu zdalnego).

- Grupa usług pomocy. Dla pomocy i obsługi technicznej łączącej się z komputerem.

Windows XP klasyfikuje każde konto użytkownika jako jeden z czterech typów kont:

- Konto administratora komputera: członkowie grupy Administratorzy.

- Konto ograniczone: członkowie grupy Użytkownicy.

- Konto gościa: członkowie grupy Goście.

- Konto nieznane: Konto użytkownika, który nie należy do powyższych grup. W Windows XP występuje rzadko, np. w przypadku unowocześnienia systemu Windows do nowszej wersji.

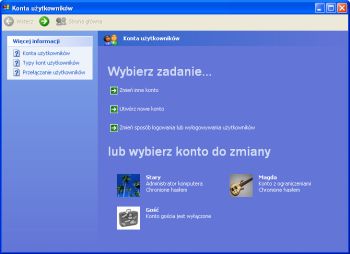

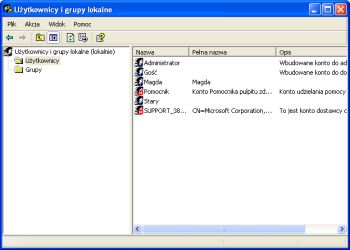

Aby zobaczyć listę wszystkich użytkowników lokalnych, musimy uruchomić program Zarządzanie komputerem (lokalne) w tym celu musimy klikając prawym przyciskiem myszy na ikonę Mój komputer i wybierać z menu opcję Zarządzaj . Następnie powinniśmy otworzyć gałąź Narzędzia systemowe\Użytkownicy i grupy lokalne\Użytkownicy. Jeżeli natomiast chcemy zmienić podstawowe opcje dotyczące kont użytkowników musimy wejść w aplet Konta użytkowników dostępny w Panelu sterowania.

Proces logowania i uwierzytelniania.<

Proces logowania pozwala systemowi uwierzytelnić (sprawdzić

wiarygodność) profilu. Z założenia tylko osoby powołane znają nazwę i hasło

konta. Dla użytkownika proces jest prosty i wygodny. Standardowo podczas startu

systemu pojawia się ekran powitalny, na którym wybieramy odpowiedni profil i

podajemy hasło. Aby logowanie przebiegało bezpiecznie, system kontroluje proces

za pomocą LSA (Local Security Authority).

Występują cztery rodzaje procesów logowania: interakcyjne, sieciowe, usługowe i wsadowe.

Przyjrzyjmy się bliżej Logowaniu interakcyjnemu. Stosowane jest w komputerze lokalnym, do którego użytkownik ma dostęp przez fizyczny kontakt z jednostką lub za pomocą Pulpitu zdalnego czy też Usług terminalowych. Proces rozpoczyna się uruchomieniem programu Winlogen.exe, który wywołuje bibliotekę Msgina.dll. Po wpisaniu przez użytkownika swoich danych, w bibliotece zapisywane są nazwa i hasło. Informacje są przekazywane przez Winlogen.exe do LSA, gdzie zostają zweryfikowane. LSA w tym celu korzysta z bazy danych SAM. Jeżeli dane są poprawne, to SAM zwraca do LSA, SID użytkownika oraz informacje o grupach, do których dane konto należy. LSA mając te informacje, tworzy znacznik dostępu, który identyfikuje profil podczas całej sesji. Na końcu procesu uruchamiany jest interpreter Windows ze znacznikiem dostępu użytkownika.

W procesie uwierzytelniania w sieci, komputer który chce dostać pozwolenie na dostęp do zasobu, musi wymienić się informacjami (oczywiście muszą być zaszyfrowane) z komputerem, który strzeże tego zasobu. Aby operacja ta przebiegała jak najbezpieczniej, używane są dwa protokoły uwierzytelniania: Kerbos V5 i NTLM. NTLM jest protokołem logowania dla komputerów niepodłączonych do domeny z Windows 2000 Server lub Windows.Net Server. W przeciwnym wypadku w procesie uwierzytelniania używany jest protokół Kerbos V5.

NTLM stosuje metodę uwierzytelniania wezwanie/odpowiedź: komputer strzegący zasobu wysyła zapytanie, a jednostka prosząca o dostęp odpowiada. Wszystkie informacje są zabezpieczone przy pomocy szyfrowania. Protokół Kerberos stosuje znacznie bardziej skomplikowany mechanizm kryptografii. Uwierzytelnianie NTLM ma trzy warianty:

- LAN Manager (LM). Stosowany przy łączeniu się z folderami udostępnionymi przez komputery z systemami Windows for Workgroups, Windows 95/98, Windows ME.

- NTLM wersja 1. Łączenie się z serwerami w domenie Windows NT, w której kontroler domeny ma zainstalowany Windows NT Service Pack 3 lub wcześniejszy.

- NTLM wersja 2. Łączenie się z komputerami z systemami Windows XP lub Windows 2000 i serwerami w domenie, której wszystkie kontrolery mają zainstalowany Windows Service Pack 4 lub nowszy.

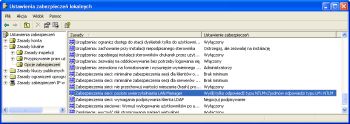

Najmniej bezpieczną metodą jest LM. Najlepszą opcją ochrony jest NTLM wersja 2. Jeśli do sieci podłączone są tylko komputery z systemem Windows XP albo Windows 2000, można wyłączyć "słabsze" warianty uwierzytelnienia. W tym celu należy wpisać w oknie uruchom polecenie: secpol.msc (włączy się narzędzie Ustawienia zabezpieczeń lokalnych). A następnie otworzyć gałąź Ustawienia zabezpieczeń\Zasady lokalne\Opcje zabezpieczeń, wybrać Zabezpieczenia sieci: poziom uwierzytelnienia LAN Manager i we właściwościach ustawić Wyślij tylko odpowiedź typu NTLMv2\odmów odpowiedzi typu LM i NTLM.

Co zrobić, aby logowanie interakcyjne było bezpieczniejsze?

Oto kilka porad:

- Ekran powitalny ładnie się prezentuje i jest komfortowy, ale ujawnia za dużo informacji. Są na nim wyświetlone wszystkie nazwy użytkowników. W dodatku można uzyskać podpowiedzi do hasła. Są to cenne informacje dla kogoś niepowołanego, kto chce dostać się do danych. Bezpieczniej jest używać klasycznego okna logowania. Aby wyłączyć ekran powitalny, należy otworzyć narzędzie Konta użytkowników w Panelu sterowania, następnie wybrać opcje Zmień sposób logowania lub wylogowywania użytkowników i odznaczyć opcje Użyj ekranu powitalnego.

- Dodatkowo należy zmusić system, aby żądał od użytkowników naciśnięcia klawiszy [ CTRL+ALT+DELETE ] (sekwencja bezpiecznego przywołania) przed zalogowaniem. Kombinacja ta gwarantuje, że podane dane pobierane są przez bibliotekę Msgina.dll, a nie przez np. program do kradzieży haseł. Jeśli na ekranie będzie fałszywe okno, to po naciśnięciu żądanej kombinacji nastąpi przeładowanie systemu lub wyświetlenie okna Menedżer zadań. Jedynie Windows XP i Windows 2000 prawidłowo reagują na tą sekwencję. Aby ustawić tę opcję, należy uruchomić narzędzie Ustawienia zabezpieczeń lokalnych, otworzyć gałąź Ustawienia zabezpieczeń\Zasady lokalne\Opcje zabezpieczeń, wybierać Logowanie interakcyjne: nie wymagaj naciśnięcia klawiszy CTRL+ALT+DELETE i ustawić wyłącz.

- Należy wyłączyć opcję Logowanie automatyczne. Kiedy ta opcja jest włączona, system nie wyświetla okna Logowanie do systemu, tylko od razu ładuje domyślne konto. Jest to bardzo nierozważne, szczególnie, jeśli główny profil należy do grupy administratorzy. Opcja ta jest pomocna, gdy wiele osób korzysta z komputera na tych samych wąskich uprawnieniach. Ustawienie to możemy wyłączyć w aplecie Konta użytkowników dostępnym w Panelu sterowania na karcie Zaawansowane.

Ochrona bazy danych SAM.

Jak już wspomniałem wcześniej, Windows przechowuje informacje

o kontach w chronionej bazie danych SAM. Spis jest trzymany w rejestrze.

Informacje w nim są zaszyfrowane przy użyciu 128-bitowego klucza. Dodatkowym

wzmocnieniem jest narzędzie o nazwie Syskey, które maskuje informacje w

bazie za pomocą szyfrowania wielopoziomowego. Syskey powstał w odpowiedzi

na znalezienie kilku słabych punktów w zabezpieczeniu bazy SAM w Windows

NT i był rozpowszechniany w pakiecie Service Pack. W Windows XP to narzędzie

jest używane standardowo.

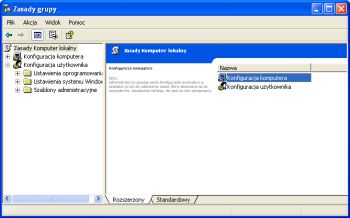

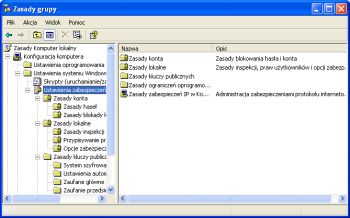

Ograniczanie dostępu za pomocą Zasad grupy.

W wierszu poleceń wpisujemy gpedit.msc, polecenie to

otworzy konsolę Zasady grupy.

Dane narzędzie oferuje ogromne możliwości. Możemy dzięki niemu skonfigurować ustawienia większości zabezpieczeń w lokalnym komputerze. Na przykład w ustawieniach zabezpieczeń systemu Windows są zasady: konta, lokalne, kluczy publicznych, ograniczeń oprogramowania i zabezpieczeń IP. Pozwalają całkowicie kontrolować ustawienia każdego użytkownika. Ma to szczególną wartość w domenie. Jeśli traktujemy bezpieczeństwo naszego komputera czy sieci poważnie, powinniśmy zaznajomić się z Zasadami grupy.

Zabezpieczanie plików. Uprawnienia NTFS.

Każdy plik i folder zapisany na dysku sformatowanym w systemie plików NTFS ma w Windows swoją listę

kontroli dostępu (ACL). Spis ten zawiera informacje, kto ma dostęp do danego

obiektu. Składniki ACL nazywane są wpisami kontroli dostępu (ACE), w skład

ACE

wchodzą: numer SID użytkownika lub grupy; podstawowe uprawnienia; informacja o

dziedziczeniu (jak system stosuje uprawnienia folderu nadrzędnego); informacja,

czy dostęp jest

dozwolony. Żeby w pełni wykorzystać uprawnienia NTFS, należy wyłączyć funkcję

Proste udostępnianie plików.

W tym celu należy wybrać w eksploatorze pozycję Narzędzia a następnie Opcje folderów. Kolejnym naszym krokiem jest przejście na kartę Widok i na liście ustawień zaawansowanych wyczyszczenie pola przy pozycji Użyj prostego udostępniania plików (zalecane).

Jeśli wyłączymy tę funkcję, uprawnienia NTFS pozwalają nam w pełni kontrolować dostęp do plików i folderów oraz zezwalać różnym użytkownikom i grupom na sprecyzowane rodzaje dostępu. Jeśli zapisujmy dane w Moich dokumentach, stają się one prywatne i tylko właściciel ma do nich dostęp (nie ma go nawet grupa Administratorzy). Jeśli utworzysz folder w głównym folderze dysku C, użytkownicy z ograniczeniami mogą czytać zapisane w nim pliki oraz tworzyć nowe, ale nie mogą ich przemianowywać, edytować i usuwać. Poziom bezpieczeństwa możesz jeszcze zwiększyć, stosując szyfrowanie plików. Służą nam do tego opcje dostępne we właściwościach katalogów. Żeby rozszyfrować plik, Windows używa prywatnego klucza szyfrowania, który uzyskuje po zalogowaniu się uprawnionego użytkownika. Nawet jeśli ktoś niepowołany dostanie się do takich plików, nie może ich odczytać bez prywatnego klucza, który jest niezależny od hasła.

Udostępnianie plików w sieci.

W Windows XP nie można udostępniać pojedynczych plików,

udostępniamy cały folder. Możemy decydować, czy pliki w katalogu dzielonym inni

użytkownicy mogą modyfikować, zapisywać czy tylko odczytywać. W przypadku, gdy

dane są

zabezpieczone za pomocą uprawnień NTFS, uprawnienia te są ważniejsze. Tzn. jeśli

plik jest w folderze udostępnionym, ale jego zabezpieczenia blokują pewnego

użytkownika, to ten plik pozostaje dla tego użytkownika niedostępny.

Lista podstawowych czynności podwyższających poziom bezpieczeństwa Windows XP:

- Stwórz silne hasła.

Domyślnie nowe konta użytkowników nie mają ustawionych haseł i są członkami grupy Administratorzy. Zarządca systemu, któremu zależy na bezpieczeństwie komputera, powinien obowiązkowo to zmienić. Każdy profil powinien być chroniony hasłem. Najlepiej, gdy fraza zabezpieczająca składa się z przynajmniej ośmiu przypadkowo wybranych znaków. Takie hasło nic nie znaczy, nie można go znaleźć w słowniku, znamy je tylko my. - Zwiększ bezpieczeństwo procesu logowania.

Używaj klasycznego okna logowania, zmuś system do żądania wciśnięcia kombinacji [ CTRL+ALT+DELETE ] przed rejestracją, wyłącz opcję logowania automatycznego. - Usuwaj niepotrzebne konta.

Jeśli ktoś nie ma lub nie powinien mieć już dostępu do komputera, to usuń jego konto. Po wpisaniu w wierszu poleceń: lusrmgr.msc (tylko Windows XP Professional) włączymy Użytkownicy i grupy lokalne, gdzie znajdziemy listę kont wszystkich użytkowników. Możemy tam usuwać lub wyłączać konta. Wyłączenie różni się tym od usunięcia, że pliki użytkownika wyłączonego konta nie są kasowane.

- Stosuj NTFS.

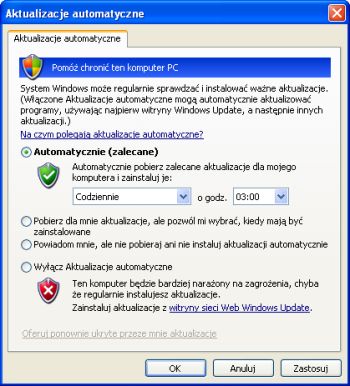

Systemy plików FAT32 i NTFS pozornie wydają się bardzo podobne. Nie odczuwamy znaczącej zmiany po przejściu z jednego systemu do drugiego. Prawdziwa różnica tkwi w kwestii bezpieczeństwa. W tej dziedzinie NTFS znacznie przewyższa FAT32. Aby przekonwertować np. wolumin D na format plików NTFS oraz nakazać systemowi wyświetlanie wszystkich komunikatów, które pomogą nam nadzorować proces należy wpisać w wierszu poleceń: convert x: /fs:ntfs /v, gdzie x jest literą dysku, który zamierzamy zmienić. - Bądź na bieżąco ze wszystkim aktualizacjami.

Nie ma systemu perfekcyjnego. Programiści codziennie pracują nad tym, aby Windows był bezpieczniejszy. Hakerzy natomiast cały czas szukają słabych punktów w różnego rodzaju zabezpieczeniach. Co jakiś czas w Internecie pojawiają się nowe łatki i dodatki, które poprawiają pracę systemu. Wszystkie dotychczasowe poprawki znajdują się w ukazujących się okresowo pakietach Service Pack. Aby najefektywniej chronić swój komputer, należy instalować pakiety aktualizujące. Wszystkie dodatki, aktualizacje, łatki ściągniesz z witryny Windows Update. Twój system zostanie zbadany za pomocą formantu ActiveX, a następnie dostaniesz listę zalecanych poprawek, którą będziesz mógł pobrać. Możesz skonfigurować narzędzie Aktualizacje automatyczne w Panelu sterowania, aby co jakiś czas sprawdzało, czy pojawiły się nowe poprawki.

- Używaj zapory ogniowej.

Firewall chroni komputer i sieć przed intruzami. Kontroluje informacje przekazywane z Internetu lub sieci, następnie przepuszcza je lub odrzuca. Windows XP ma wbudowaną zaporę ICF. Uruchamiana jest ona automatycznie w czasie pracy Kreatora konfiguracji sieci. Zapora ogniowa blokuje ruch przychodzący z wyjątkiem odblokowanych portów. O tym, jakie porty i do jakich usług mają być dopuszczone, sami decydujemy. Aby to zrobić, trzeba w Panelu sterowania wybrać aplet Połączenia sieciowe, otworzyć Właściwości swojego połączenia, na karcie Zaawansowane wybrać Ustawienia w sekcji Zapora połączenia internetowego. Oczywiście istnieją też inne zapory dla Windows XP. Jeśli uważasz, że potrzebujesz mocniejszej ochrony, sięgnij po bardziej zaawansowane oprogramowanie. Są też sprzętowe zapory ogniowe (np. w routerze). Połączenie urządzenia i oprogramowania zapory ogniowej jest bardzo solidną tarczą dla sieci. - Używaj oprogramowania antywirusowego.

Każdy, kto podłącza się do Internetu, powinien mieć zainstalowane programy antywirusowe. W globalnej pajęczynie cały czas pojawiają się nowe robaki. Pamiętajmy o częstej aktualizacji bazy danych omawianych tu aplikacji. Jest sporo skutecznych programów, ale jeśli nie będziemy aktualizować wykazu szkodników, będą one bezużyteczne. - Regularnie sprawdzaj udziały sieciowe.

W naszym komputerze możemy udostępniać wybrane zasoby komputera dla różnych działań. Po zakończeniu tych procesów powinniśmy usuwać przeznaczone dla nich udziały. Sprawdzaj co jakiś czas listę wszystkich dzielonych folderów i kontroluj, czy wszystkie są jeszcze potrzebne. Aby sprawdzić listę udziałów musimy kolejno otwierać: Panel sterowania, Narzędzia administracyjne, Zarządzanie komputerem, Foldery udostępnione, Udziały. - Użyj wygaszacza ekranu.

Wygaszacz ekranu jest efektywnym dodatkowym zabezpieczeniem. Stosujmy go szczególnie w miejscach, gdzie często oddalamy się od komputera, a w pobliżu znajdują się inne osoby, które nie powinny mieć do niego dostępu. Aby go skonfigurować, otwórz aplet Ekran w Panelu sterowania, następnie kartę Wygaszacz ekranu. Jeśli chcesz, żeby był skuteczny, zaznacz Po wznowieniu chroń hasłem. W polu Czekaj podaj najlepiej okres nie dłuższy niż 5 minut.

Zabezpiecz się zawczasu przed złośliwymi, nieprzewidzianymi wypadkami, które mogą spotkać każdego. Bardzo rozważne jest posiadanie poprawnej i aktualnej kopi zapasowej danych.