Microsoft poprowadził wczoraj event "Windows Powers the Future of Hybrid Work" na temat przyszłości pracy hybrydowej z Windows 11 i Windows 365. W poprzednim artykule zamieściliśmy ogólne podsumowanie zapowiedzi. Teraz skupimy się na zapowiadanych funkcjach bezpieczeństwa, którym również należy się chwila uwagi.

"Problemy i zagrożenia cyberbezpieczeństwa" znajdują się na szczycie listy rzeczy, których obawiają się osoby decyzyjne biznesowo na nadchodzący rok, jak pokazują nowe dane z raportu Microsoftu 2022 Work Trend Index — pisał Panos Panay, CPO działu Windows + Devices w Microsoft w poście podsumowującym wczorajszy keynote. Dodał on, że malware, wykradzione dane uwierzytelniające, ataki phishingowe, urządzenia pozbawione aktualizacji zabezpieczeń, błędy użytkowników i ataki fizyczne na skradzione urządzenia to główne obawy zespołów bezpieczeństwa i IT, które starają się chronić swoich pracowników.

W 2021 roku zabezpieczenia wbudowane w Windows, Azure, Microsoft 365 i Microsoft Defender for Office 365 zablokowały ponad 9,6 miliarda zagrożeń malware, ponad 35,7 miliarda phishingowych i złośliwych e-maili oraz 25,6 miliarda prób przechwycenia [tożsamości] naszych klientów korporacyjnych za pomocą haseł ukradzionych metodą brute-force — to ponad 800 ataków hasłowych na sekundę. Analityka, którą z tego uzyskaliśmy, w połączeniu z 8500 specjalistami bezpieczeństwa, których mamy, i 24 bilionami sygnałów ochrony przetwarzanych przez naszą chmurę co każde 24 godziny, dają nam unikalny wgląd w to, czego potrzebują nasi klienci, by chronić się przed zagrożeniami teraz i w przyszłości. Połączenie nowoczesnego sprzętu i oprogramowania, wymagane przez Windows 11, dostarczane przez nasz ekosystem partnerów, jest tym, co pozwoli nam chronić naszych klientów, gdziekolwiek i jakkolwiek postanowią pracować.

— David Weston, Vice President działu Enterprise and OS Security w Microsoft

Weston zapowiada, że w przyszłym wydaniu Windows 11 (chodzi tu najpewniej o wersję 22H2) zobaczymy wiele znaczących aktualizacji zabezpieczeń "from chip to cloud", łączących nowoczesny sprzęt i oprogramowanie. Przytacza on jeszcze jedną ciekawą statystykę. Mianowicie komputery ze specyfikacją Secured-core PC są o 60% bardziej odporne na malware niż komputery niespełniające tej specyfikacji. W przyszłych wydaniach Windows ochrona będzie jeszcze bardziej wzmocniona, aby przeciwdziałać zaawansowanym i ukierunkowanym atakom phishingowym. No dobrze, to teraz czas na konkrety.

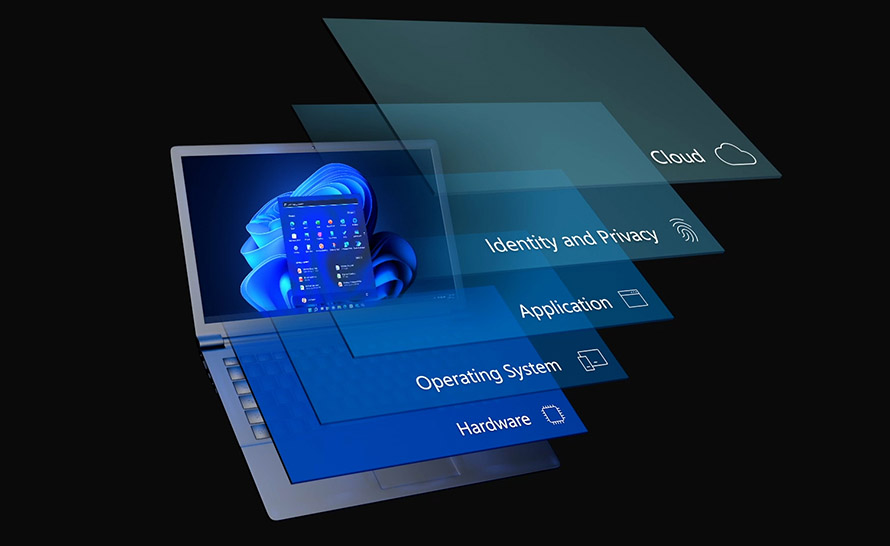

Ochrona chip-to-cloud w modelu Zero Trust, zakorzeniona w sprzęcie

- Microsoft Pluton: Zbudowane według zasad Zero Trust, sprzętowe i wspomagane przez procesor funkcje bezpieczeństwa w Windows 11 — w tym TPM 2.0, ochrona firmware'u i tożsamości, Direct Memory Access i Memory Integrity Protection — pomagają chronić kluczowe składniki OS, a także dane uwierzytelniania użytkownika, gdy tylko urządzenie zostanie włączone. Choć funkcje te chronią przed wieloma wzorami ataków, które widzimy dziś, wiemy też, że atakujący przenieśli swój wzrok na sprzęt, dlatego patrzymy w przyszłość na Microsoft Pluton Security Processor jako na innowacyjne rozwiązanie do zabezpieczania tej krytycznej warstwy obliczeniowej.

- Microsoft Pluton ma szereg kluczowych możliwości, które wyrastają z jego bezpośredniej integracji z CPU i OS. Po pierwsze, Pluton jest jedynym procesorem bezpieczeństwa, który jest regularnie aktualizowany pod względem zabezpieczeń i funkcji poprzez Windows Update — tak jak każdy inny składnik Windows. Oznacza to, że Pluton nie wymaga od firm podejmowania tradycyjnych kroków, by zaktualizować firmware, co ułatwia pozostawanie bezpiecznym. Dodatkowo firmware Plutona jest rozwijany przez ten sam zespół Windows, który buduje funkcje, które go wykorzystują, takie jak Windows Hello i Bitlocker. Oznacza to, że Pluton jest zoptymalizowany pod kątem najlepszej wydajności i niezawodności w Windows 11. Pluton przechodzi też światowej klasy testy penetracyjne wraz z zewnętrznymi programami "bug bounty", by upewnić się, że pozostaje bezpieczny. Pluton oferuje więcej niż tylko zoptymalizowany firmware. Oferuje również ochronę przed atakami fizycznymi poprzez swoją bezpośrednią integrację z procesorem. Pozwala to uniknąć wszelkich dodatkowych powierzchni ataku, zwiększyć ochronę i uprościć dodatkową konfigurację, tradycyjnie potrzebną do zaadresowania ataków fizycznych.

Smart App Control — ochrona aplikacji spoza Microsoft Store

- Smart App Control: Inteligentna Kontrola Aplikacji to duże rozwinięcie modelu ochrony Windows 11, które uniemożliwia uruchamianie złośliwych aplikacji na urządzeniach z Windows, domyślnie blokując niezaufane lub niepodpisane aplikacje. Smart App Control wykracza poza dotychczas wbudowane zabezpieczenia przeglądarki i jest wpleciony bezpośrednio w jądro systemu na poziomie procesu. Używając kodu podpisanego przez AI, Smart App Control zezwala na działanie jedynie tym procesom, które według przewidywań są bezpieczne — czy to w oparciu o certyfikaty kodu, czy o model AI dotyczący zaufania aplikacji, działający w Microsoft Cloud. Wnioskowanie modelu odbywa się 24 godziny na dobę i pracuje na najnowszych analizach zagrożeń, które dostarczają bilionów sygnałów. Gdy nowa aplikacja jest uruchamiana w Windows 11, jej podstawowe podpisywanie i podstawowe funkcje są sprawdzane w oparciu o ten model, zapewniając, że tylko znane i bezpieczne aplikacje mogą działać. Użytkownicy Jedenastki mogą zatem mieć pewność, że na swoich nowych urządzeniach korzystają wyłącznie z bezpiecznych i niezawodnych aplikacji. Smart App Control będzie dostępny na nowych urządzeniach z zainstalowanym systemem Windows 11. Aby skorzystać z tej funkcji, urządzenia z poprzednimi wersjami Windows 11 będą musiały zostać zresetowane i otrzymać czystą instalację Windows 11.

Zwiększona ochrona konta i uwierzytelniania

- Rozszerzone wykrywanie phishingu i ochrona w Microsoft Defender SmartScreen: W zeszłym roku Microsoft zablokował ponad 25,6 miliarda ataków brute-force na uwierzytelnianie Microsoft Azure Active Directory (Azure AD) oraz przechwycił 35,7 miliarda e-maili phishingowych za pomocą Microsoft Defender for Office 365. Rozszerzone wykrywanie i ochrona przed phishingiem, wbudowane w Windows poprzez Microsoft Defender SmartScreen, pomogą chronić użytkowników przed atakami phishingowymi, identyfikując je i dostarczając alerty użytkownikom, gdy będą oni wprowadzać swoje dane uwierzytelniania Microsoft w złośliwej aplikacji lub na zhakowanej stronie. Ulepszenia te uczynią Windows pierwszym na świecie systemem operacyjnym z zabezpieczeniami przed phishingiem wbudowanymi bezpośrednio w platformę i dostarczanymi out-of-box, by pomóc użytkownikom być produktywnymi i chronionymi bez potrzeby uczenia się bycia własnym działem IT.

- Credential Guard włączony domyślnie: Windows 11 czyni użytek z możliwości bezpieczeństwa opartych na sprzęcie i wirtualizacji, aby chronić system przed technikami kradzieży danych uwierzytelniania, takimi jak pass-the-hash czy pass-the-ticket. Pomaga też blokować złośliwemu oprogramowaniu dostęp do sekretów systemu, nawet jeśli jego proces działa z uprawnieniami administratora. W przyszłości Credential Guard będzie domyślnie włączony dla organizacji, które używają Windows 11 w edycji Enterprise.

- Dodatkowa ochrona Local Security Authority (LSA) włączona domyślnie: Windows ma wiele krytycznych procesów do weryfikowania tożsamości użytkownika, a LSA jest jednym z nich. Odpowiada on za uwierzytelnianie użytkowników i weryfikowanie logowań do Windows. Jest odpowiedzialny za obsługę poświadczeń użytkownika, takich jak hasła i tokeny używane do pojedynczego logowania (single sign-on / SSO) do kont Microsoft i usług Azure. Atakujący opracowali narzędzia, a także wykorzystali narzędzia firmy Microsoft, aby wykorzystać ten proces do kradzieży poświadczeń. Aby temu zaradzić, dodatkowa ochrona LSA będzie domyślnie włączona w przyszłości dla nowych urządzeń z Windows 11 połączonych z organizacją. Ma to znacznie utrudnić kradzież danych uwierzytelniających przez atakujących poprzez zapewnienie, że LSA ładuje tylko zaufany, podpisany kod.

Personal Data Encryption z kolejną warstwą ochrony danych osobistych

- Personal Data Encryption: 40% respondentów w Verizon’s 2021 Mobile Security Index podaje, że urządzenia mobilne są największym zagrożeniem dla bezpieczeństwa, 97% uznaje, że pracownicy zdalni są bardziej narażeni od pracowników w biurze, a 56% obawia się utraty lub kradzieży urządzenia. Niezależnie od tego, gdzie pracują użytkownicy, nowa funkcjonalność Personal Data Encryption, która nadchodzi do Windows 11, dostarcza platformę dostępną dla aplikacji i działu IT, aby chronić pliki i dane użytkowników, kiedy nie są oni zalogowani na urządzeniu. Aby uzyskać dostęp do danych, użytkownik musi najpierw uwierzytelnić się w usłudze Windows Hello dla firm, łącząc klucze szyfrowania danych z bezhasłowymi poświadczeniami użytkownika, dzięki czemu nawet w przypadku zgubienia lub kradzieży urządzenia dane są bardziej odporne na atak, a poufne dane mają kolejną wbudowaną warstwę ochrony.

Ochrona użytkowników przed nimi samymi za pomocą Config Lock

- Config Lock: Ponad 60% osób decyzyjnych w kwestiach bezpieczeństwa zgłasza, że implementacja rozwiązań chroniących stanowi dla nich wyzwanie, a dużym tego powodem jest ograniczona kontrola, którą mają, gdy urządzenie jest w rękach użytkownika. Config Lock to zmienia. Funkcjonalność ta, dostępna już w Windows 11, monitoruje klucze rejestru poprzez zasady MDM (Mobile Device Management), aby zapewnić, że urządzenia w naszym ekosystemie są zgodne z branżowymi i firmowymi wytycznymi bezpieczeństwa. Jeżeli Config Lock wykryje zmianę w kluczach rejestru, automatycznie przywróci narażony system do stanu pożądanego przez IT w ciągu sekund. Za jego pomocą administratorzy mogą upewnić się, że urządzenia firmowe są bezpieczne, a użytkownicy nie muszą zmieniać krytycznych ustawień zabezpieczeń.

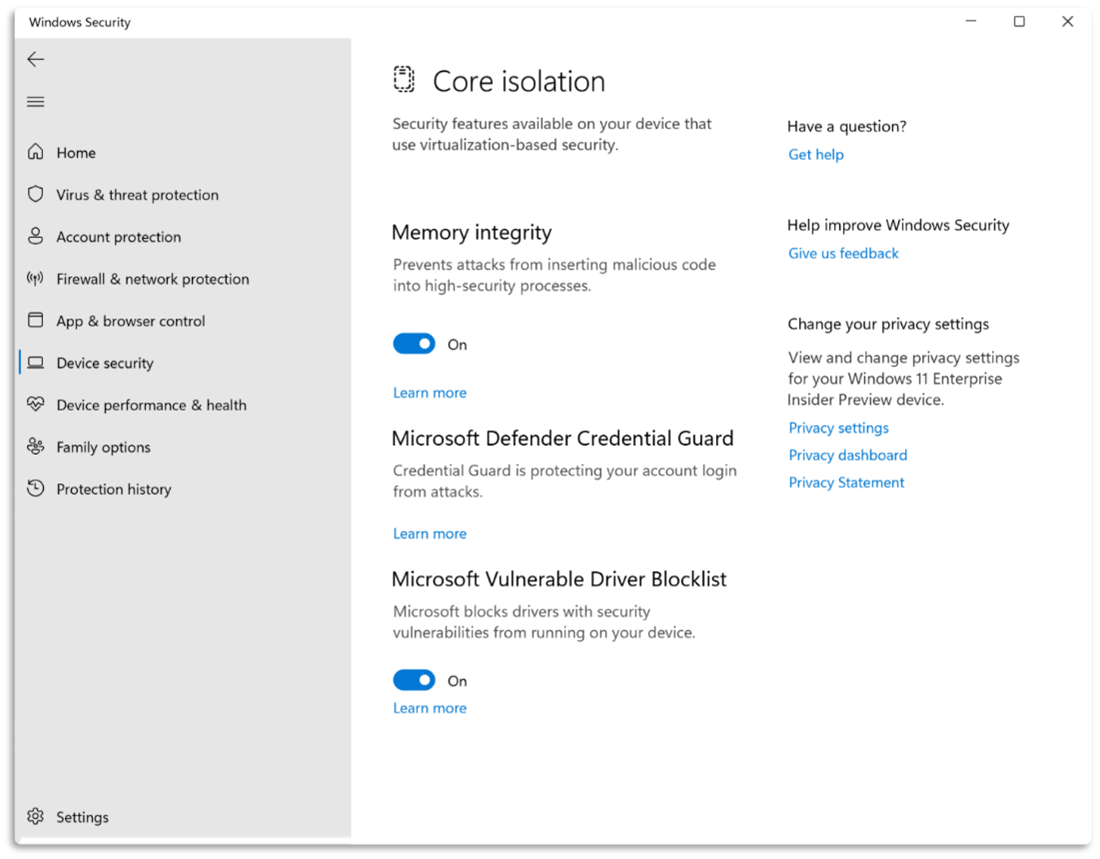

Domyślne blokowanie podatnych sterowników za pomocą HVCI

- Domyślne ulepszenia Hypervisor-Protected Code Integrity (HVCI): Ataki malware z ostatnich kilku lat (RobbinHood, Uroburos, Derusbi, GrayFish i Sauron) w coraz większym stopniu wykorzystują podatności sterowników, aby przejmować systemy. HVCI będzie domyślnie włączony w następnym wydaniu Windows 11 na szerokim wachlarzu urządzeń. Funkcjonalność ta uniemożliwia atakującym wstrzykiwanie własnego złośliwego kodu (np. WannaCry) i pomaga upewnić się, że wszystkie sterowniki załadowane w OS są podpisane i godne zaufania. Używając danych od szerszej społeczności bezpieczeństwa, Microsoft Vulnerable and Malicious Driver Reporting Center pomaga Windowsowi automatycznie blokować znane podatne sterowniki.

- Microsoft Vulnerable Driver Blocklist: Lista sterowników z lukami bezpieczeństwa wykorzystuje Windows Defender Application Control (WDAC), aby uniemożliwiać zaawansowanym trwałe zagrożeniom (advanced persistent threats - APTs) oraz atakom ransomware nadużywania i exploitowania znanych podatnych sterowników. Funkcja czarnej listy kernela (jądra) zapobiega tym zagrożeniom, uniemożliwiając exploitowanie tych sterowników poprzez blokowanie ich ładowania do jądra Windows. Urządzenia z HVCI lub Windows SE mają tę czarną listę włączoną domyślnie. Dodatkowo funkcja może zostać włączona na stronie "Izolacja rdzenia" w aplikacji Zabezpieczenia Windows.

Jak widzimy, współczesne zagrożenia (które według danych Microsoftu są rozpowszechnione w stopniu dotąd niespotykanym) wymagają nowoczesnych technik ochrony. Sporym plusem jest to, że w przypadku Windows 11 duża ich część działa praktycznie bezobsługowo. Zwykli pracownicy nie muszą "stawać się swoim własnym działem IT", a z kolei na barkach tego działu spoczywa mniej pracy, gdyż wiele mechanizmów działa praktycznie z automatu, "po wyjęciu z pudełka". Nie znaczy to oczywiście, że wystarczy wdrożyć Windowsa i można pójść spać, bo Defender sam zajmie się wszystkim. Udział ludzkich specjalistów wciąż jest potrzebny, tyle że ich obowiązki stały się nieco inne... a być może też ciekawsze.