Aktualne badania pokazują, że wraz z podnoszeniem zabezpieczeń w systemie operacyjnym i usługach rośnie zainteresowanie atakujących innymi celami, takimi jak oprogramowanie układowe. Aby zwalczyć związane z tym zagrożenia, Microsoft wraz z partnerami utworzył nową inicjatywę, w ramach której projektowane są tzw. komputery Secured-core. Urządzenia te spełniają określony zestaw wymagań sprzętowych i realizują najlepsze praktyki bezpieczeństwa w zakresie izolacji i minimalnego zaufania do warstwy firmware'u. Dla kogo powstają te urządzenia i na czym konkretnie polega ich rola?

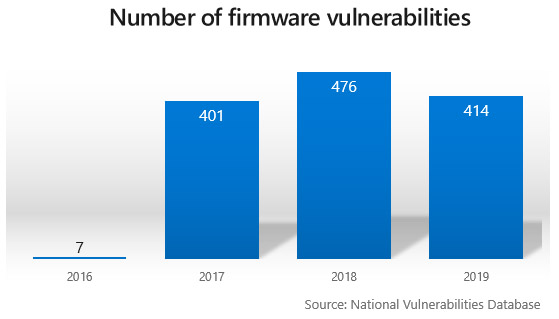

Urządzenia z etykietą Secured-core PC są projektowane z myślą o branżach, takich jak usługi finansowe, administracja rządowa czy opieka zdrowotna, a także dla pracowników, którzy przetwarzają wrażliwe dane klientów, w tym treści będące własnością intelektualną lub dane osobowe. O tym, jak groźne mogą okazać się ataki wykorzystujące luki w oprogramowaniu układowym, badacze zabezpieczeń przekonali się choćby w zeszłym roku. Przeprowadzała je grupa Strontium, a jej szkodliwy kod był trudny do wykrycia i usunięcia — mógł przetrwać nawet typowe procedury czyszczenia, takie jak reinstalacja systemu operacyjnego lub wymiana dysku twardego. Ponadto od 2017 roku odnotowuje się wzrost liczby podatności w oprogramowaniu układowym. Są one po prostu łatwiejszym celem dla atakujących.

Firmware służy do inicjalizacji sprzętu i innego oprogramowania na urządzeniu. Ma też wyższy poziom dostępu i uprawnień niż jądro hiperwizora i systemu operacyjnego, dzięki czemu jest atrakcyjnym celem dla atakujących. Ataki ukierunkowane na oprogramowanie układowe mogą osłabić mechanizmy bezpieczeństwa, takie jak Secure Boot, co utrudnia wykrycie naruszenia. Problemem jest również to, że rozwiązania chroniące dla punktów końcowych mają ograniczoną widoczność w warstwie firmware'u. Tu zaczyna się rola Secured-core. Komputery te łączą ochronę tożsamości, wirtualizacji, systemu operacyjnego, sprzętu i oprogramowania układowego, aby dodać kolejną warstwę bezpieczeństwa pod systemem operacyjnym. W przeciwieństwie do rozwiązań bezpieczeństwa opartych wyłącznie na oprogramowaniu komputery Secured-core potrafią nie tylko wykrywać tego typu ataki, ale też im zapobiegać.

Microsoft wprowadził Secure Boot w Windows 8, aby zmniejszyć ryzyko związane ze złośliwymi bootloaderami i rootkitami polegającymi na UEFI. Mechanizm zezwala tylko na poprawnie podpisane programy rozruchowe, takie jak Windows Boot Manager. Ponieważ jednak oprogramowanie układowe jest już zaufane w celu weryfikacji programów rozruchowych, sam Secure Boot nie chroni przed zagrożeniami wykorzystującymi luki w zaufanym oprogramowaniu układowym. Właśnie dlatego tak ważna jest nowa warstwa zabezpieczeń Secured-core. Będzie ona dostarczana od razu na nowych, zweryfikowanych urządzeniach.

Kluczowym wymaganiem dla Secured-core jest System Guard Secure Launch implementowany w Windows 10. Korzysta on z funkcji Dynamic Root of Trust for Measurement (DRTM), które są wbudowane w najnowsze procesory AMD, Intel i Qualcomm. Pozwolą one systemowi wykorzystać firmware do zainicjowania sprzętu, a następnie do ponownej inicjalizacji systemu w stan zaufany za pomocą modułu ładującego i procesora, co ostatecznie prowadzi do przesłania systemu znaną i weryfikowalną ścieżką kodu. Mechanizm ten pomaga ograniczyć zaufanie przypisywane oprogramowaniu układowemu, a także chronić integralność funkcji bezpieczeństwa opartej na wirtualizacji (VBS). Ochrona VBS ma duże znaczenie, ponieważ jest wykorzystywana jako element składowy ważnych funkcji bezpieczeństwa systemu operacyjnego, takich jak Windows Defender Credential Guard.

Do dyspozycji administratorów SecOps i IT zostaną oddane narzędzia do zdalnego monitorowania stanu ich systemów. Otrzymają też oni możliwość sprawdzenia, czy urządzenie zostało bezpiecznie uruchomione. Dlatego też Microsoft dodał moduł Trusted Platform Module 2.0 (TPM) jako kolejne wymaganie dla Secure-core PCs. Oprócz tego firma zaleca administratorom pogłębione podejście do ochrony, w tym przegląd kodu pod kątem bezpieczeństwa, automatyczne aktualizacje i redukcję powierzchni ataku. Gigant udostępnił też open-source'owy projekt firmware'u o nazwie Project-Mu, który mogą wykorzystać producenci komputerów do tworzenia bezpiecznego oprogramowania układowego.

Pierwsze komputery Secured-core są już dostępne. Są to: Lenovo ThinkPad X1 Yoga (4 gen.), Lenovo ThinkPad X1 Carbon (7 gen.), Panasonic TOUGHBOOK 55, Dell Latitude 5300 2-in-1, Dell Latitude 7400 2-in-1, HP Elite Dragonfly, Dynabook PORTEGE X30-F, Dynabook TECRA X40-F, Dynabook TECRA X50-F oraz Surface Pro X for Business, z czego ten ostatni nadal czeka na swoją premierę. Aktualną listę urządzeń można znaleźć na stronie Secured-Core PCs & Hardware, do której link źródłowy znajdziecie poniżej.