Oparta na sztucznej inteligencji funkcjonalność Recall zdołała początkowo wzbudzić wiele obaw i kontrowersji. Część z nich udało się Microsoftowi zaadresować, wprowadzając dodatkowe mechanizmy ochrony bezpieczeństwa i prywatności oraz wyjaśniając, jak dokładnie działa Recall. Miało to miejsce w maju tego roku. Teraz, po kolejnych 4 miesiącach gigant z Redmond opublikował aktualizację zasad i kolejne szczegółowe wyjaśnienia.

AI staje się integralną częścią systemu Windows 11 24H2 już nie tylko dzięki dostępowi do usług online, takich jak Copilot, ale również za sprawą funkcji działających lokalnie na Copilot+ PCs, komputerach wyposażonych w układ NPU (Neural Processing Unit) o mocy 40+ TOPS. Jednym z ekskluzywnych, sztandarowych doświadczeń AI dla tych urządzeń jest Recall, którego główną misją jest umożliwienie nam powrotu do wykonywanych czynności z wybranego punktu w czasie (np. z ostatniego miesiąca). Z uwagi na to, że Recall wykonuje zrzuty ekranu i analizuje je, funkcja wzbudziła liczne obawy i nadal pozostaje w wersji zapoznawczej (preview). Jakie ulepszenia z tego zakresu zostały dodane w ostatnim czasie?

Zasady designu bezpieczeństwa i prywatności

Recall jest projektowany z myślą o bezpieczeństwie i prywatności, zgodnie z 4 zasadami, które Microsoft ogłosił w czerwcu:

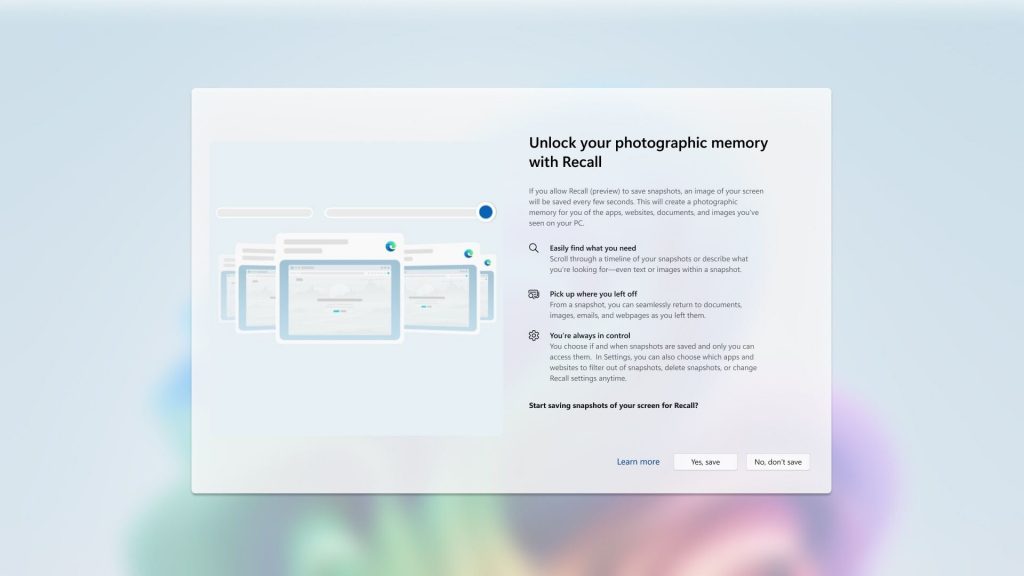

- Użytkownik zawsze ma kontrolę. Recall jest doświadczeniem dobrowolnym i opcjonalnym (opt-in). Aby je włączyć, użytkownik musi świadomie dokonać takiego wyboru podczas wstępnej konfiguracji (OOBE) lub później. Bez proaktywnej akcji użytkownika Recall nie zostanie włączony. Microsoft zmienił też zdanie co do możliwości całkowitego usunięcia tej funkcji. Recall można teraz odinstalować w ustawieniach funkcji opcjonalnych systemu Windows.

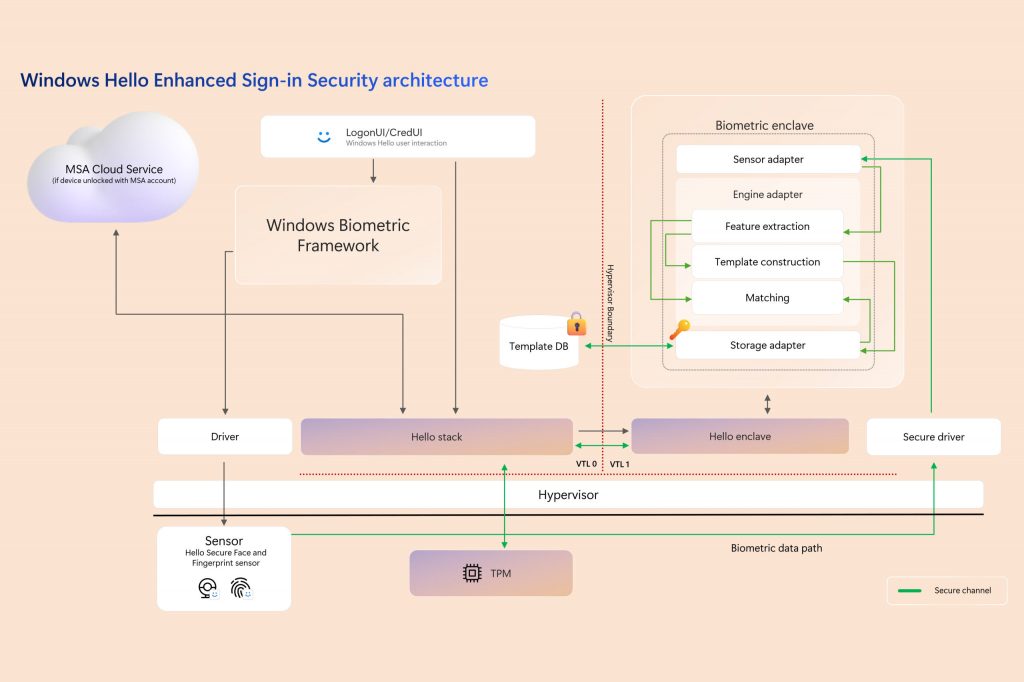

- Wrażliwe dane w Recall są zawsze szyfrowane, a klucze są chronione. Zrzuty (snapshoty) i powiązane z nimi informacje w bazie danych są zawsze szyfrowane. Klucze szyfrowania są chronione poprzez moduł Trusted Platform Module (TPM), powiązany z tożsamością użytkownika Windows Hello Enhanced Sign-in Security, i mogą być używane jedynie wewnątrz bezpiecznego środowiska o nazwie Virtualization-based Security Enclave (VBS Enclave). To oznacza, że inni użytkownicy nie mogą uzyskiwać dostępu do tych kluczy ani odszyfrowywać informacji.

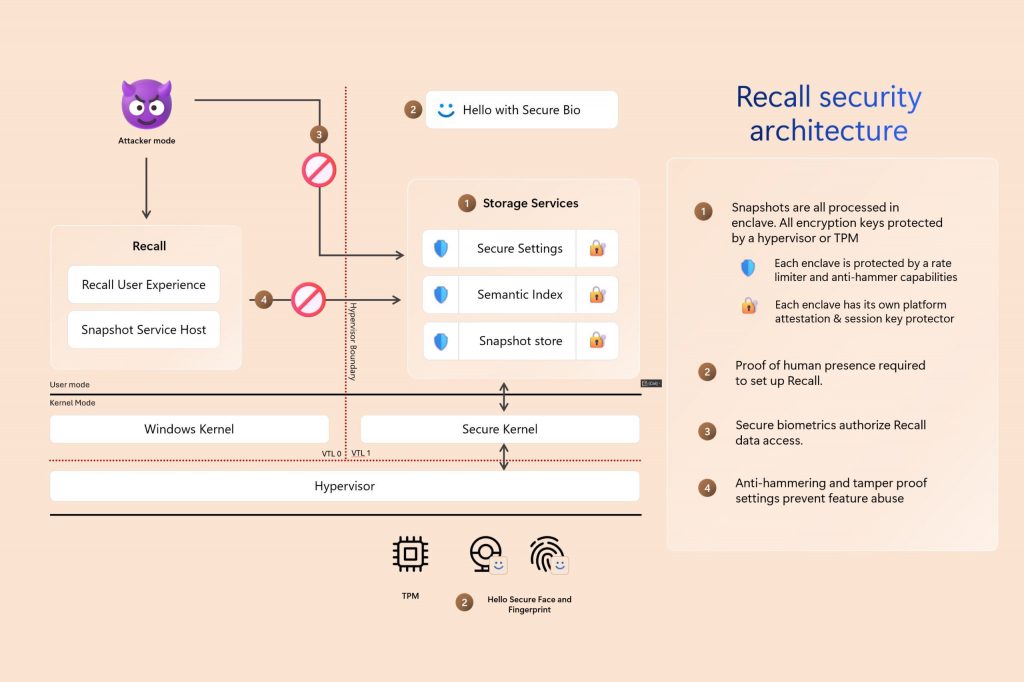

- Usługi Recall, które działają na snapshotach i powiązanych danych, są odizolowane. Usługi, które operują na zrzutach ekranu i powiązanych danych lub które wykonują deszyfrowanie, rezydują wewnątrz bezpiecznej enklawy VBS. Informacje mogą z niej wychodzić jedynie na żądanie użytkownika podczas aktywnego użytkowania Recall.

- Użytkownicy są obecni i świadomi korzystania z Recall. Recall wykorzystuje Windows Hello Enhanced Sign-in Security do autoryzowania operacji. Obejmuje to działania takie jak zmiana ustawień Recall i autoryzacja run-time dostępu do interfejsu użytkownika (UI). Recall chroni też przed złośliwym oprogramowaniem poprzez mechanizmy rate-limiting oraz anti-hammering. Funkcjonalność obsługuje PIN jako metodę awaryjną tylko po skonfigurowaniu Recall, a ma to na celu uniknięcie utraty danych w przypadku uszkodzenia bezpiecznego czujnika.

Model bezpieczeństwa Recall

Zrzuty/Migawki (snapshoty) i powiązane z nimi informacje są chronione przez VBS Enclaves. Korzystają one z tego samego hypervisora, co Azure, aby dzielić pamięć komputera na specjalne, chronione obszary, w których informacje mogą być przetwarzane. W oparciu o zasady Zero Trust kod w tych enklawach może używać protokołów atestacji kryptograficznej, aby zabezpieczyć środowisko przed wykonaniem wrażliwych operacji, takich jak przetwarzanie snapshotów. Snapshoty Recalla są dostępne tylko po zalogowaniu użytkownika za pomocą poświadczeń Windows Hello.

Biometryczne poświadczenia muszą zostać wdrożone, by móc wyszukiwać w zawartości Recall. Korzystanie z VBS Enclaves wraz z Windows Hello Enhanced Sign-in Security pozwala na krótkotrwałe odszyfrowanie danych podczas wyszukiwania za pomocą Recall. Autoryzacja wygasa i będzie wymagać od użytkownika autoryzacji dostępu do przyszłych sesji. Ogranicza to możliwość działania złośliwego oprogramowania próbującego "podążać" za uwierzytelnianiem użytkownika w celu kradzieży danych.

Mechanizmy kontroli Recall

Jak wspomnieliśmy na początku, Recall jest zawsze doświadczeniem opcjonalnym (opt-in). Snapshoty nie są wykonywane ani zapisywane, dopóki użytkownik nie zdecyduje się na używanie Recall. Są one zapisywane i przechowywane lokalnie na urządzeniu. Recall nie udostępnia zrzutów i powiązanych danych firmie Microsoft, innym podmiotom ani innym użytkownikom Windows na tym samym urządzeniu. Windows zapyta o pozwolenie użytkownika, zanim zacznie wykonywać zrzuty ekranu. Zawsze masz kontrolę i możesz usuwać snapshoty, wstrzymywać lub wyłączyć je w dowolnym czasie. Wszelkie przyszłe opcje udostępniania danych dla użytkownika będą wymagały od użytkownika w pełni poinformowanej, wyraźnej zgody – tłumaczy David Weston, VP Enterprise and OS Security w Microsoft.

Windows 11 oferuje bogaty zestaw narzędzi, które pomogą Ci kontrolować Twoją prywatność i ustalić, co ma być zapisywane, abyś mógł/mogła później to znaleźć w Recall. W szczególności:

- Sesje przeglądania prywatnego (In-Private) w obsługiwanych przeglądarkach nie są nigdy zapisywane.

- Użytkownik może odfiltrować wybrane witryny w obsługiwanych przeglądarkach i konkretne aplikacje.

- Użytkownik może kontrolować, jak długo Recall przechowuje zawartość i ile miejsca na dysku mogą zajmować snapshoty.

- Filtrowanie wrażliwej zawartości jest domyślnie włączone. Pomaga to zapobiec przechowywaniu haseł, numerów dowodu osobistego czy numerów kart kredytowych w Recall. Ta sama biblioteka działa w ochronie informacji Microsoft Purview, z której korzystają przedsiębiorstwa na całym świecie.

- Znalazłe/aś coś, co nie miało być zapisane? Możesz usunąć zakres czasowy, całą zawartość z aplikacji lub witryny albo cokolwiek, co znalazłe/aś w wynikach wyszukiwania Recall.

Architektura Recall

Kluczowe elementy architektury Recall to:

Bezpieczne ustawienia

Chroniony magazyn danych używany w VBS Enclave przechowuje dane konfiguracji ochrony dla Recall. Aby wprowadzić jakiekolwiek zmiany we wrażliwych ustawieniach związanych z bezpieczeństwem, użytkownik musi autoryzować działania podejmowane w enklawie, by zapobiec złośliwej manipulacji. Ponadto ustawienia są domyślnie chronione, co oznacza, że jeśli zostanie wykryta manipulacja, zostaną one przywrócone do bezpiecznych ustawień domyślnych.

Indeks semantyczny

Indeks semantyczny konwertuje obrazy i tekst do wektorów, umożliwiając dalsze wyszukiwanie. Wektory te mogą zawierać prywatne informacje wydobyte ze zrzutów ekranu, dlatego są one szyfrowane kluczami chronionymi w VBS Enclave. Wszystkie operacje zapytania są wykonywane w tej enklawie.

Magazyn snapshotów

"Snapshot Store" zawiera zapisane zrzuty i powiązane metadane, w tym wszelkie URI uruchamiania dostarczane przez aplikacje zintegrowane z Recall User Activity API, a także dane, takie jak czas wykonania zrzutu, ciąg z paska tytułu, czas przebywania w aplikacji etc. Każda migawka jest szyfrowana indywidualnymi kluczami, a klucze te są chronione w VBS Enclave.

Doświadczenie użytkownika Recall

Doświadczenie UI, z którego użytkownicy korzystają, aby wyszukiwać rzeczy, które robili na PC, wliczając w to oś czasu, wyszukiwanie i przeglądanie konkretnych zrzutów ekranu.

Usługa snapshotów

"Snapshot Service" to proces działający w tle, który zapewnia środowisko uruchomieniowe (run-time) dla zapisywania nowych zrzutów, a także przetwarzania zapytań i danych zwracanych przez VBS Enclave. Usługa magazynowania zrzutów rezyduje w VBS Enclave, aby chronić dane i klucze oraz zapobiegać manipulacjom ze strony złośliwego oprogramowania albo atakujących działających na maszynie. Składniki Recall, takie jak jego UI, działają poza enklawami i są niezaufane dla tej architektury.

Ponieważ "Snapshot Service" musi udostępniać informacje na żądanie użytkownika, kluczowym założeniem projektu jest ograniczenie ryzyka wycieku danych poza normalnym zakresem użytkowania systemu Recall. Przetwarzanie poza VBS Enclaves nigdy nie otrzymuje bezpośredniego dostępu do snapshotów ani kluczy szyfrowania, a jedynie odbiera dane zwracane przez enklawę po autoryzacji. Okres autoryzacji ma limit czasu (timeout) i ochronę przed atakami (anti-hammering), które ograniczają wpływ złośliwych zapytań.

Usługa snapshotów jest chronionym procesem – to ta sama technologia, która służy do ochrony oprogramowania antywirusowego i hosta Windows LSA przed atakami. Oprócz tego VBS Enclave wykorzystuje ochronę współbieżności i liczniki monotoniczne, aby zapobiec przeciążeniu systemu przez złośliwych użytkowników poprzez wysyłanie zbyt wielu żądań.

Powiązane i zweryfikowane VBS Enclaves

Klucze szyfrowania stosowane przez Recall są kryptograficznie powiązane z tożsamością użytkownika końcowego, zapieczętowane kluczem pochodzącym z modułu TPM platformy sprzętowej i wykonywane całkowicie w zaufanych granicach Virtual Trust Level 1 (VTL1).

Virtualization Based Security (VBS) – hiperwizor zapewnia bezpieczne środowisko enklawy, które ładuje kod zweryfikowany pod kątem integralności do poufnego i odizolowanego TEE.

Recall działa tylko na Copilot+ PCs

Recall działa tylko na komputerach klasy Copilot+ PC, które spełniają standard Secured-core i domyślnie posiadają następujące możliwości, które są weryfikowane przez Recall:

- BitLocker (Windows 11 Pro) i Device Encryption (Windows 11 Home).

- Moduł TPM 2.0.

- Ochrona oparta na wirtualizacji i integralność kodu wymuszona przez hiperwizora.

- Measured Boot i System Guard Secure Launch.

- Kernel DMA Protection.

Podsumowanie

Bezpieczny design i implementacja chronią Recall oraz dane użytkownika przed wieloma znanymi zagrożeniami. Jak wynika z opisów wspomnianych wyżej technologii, treści te są chronione nawet jeszcze mocniej, niż zwykła zawartość na dysku. Mimo to użytkownicy, którzy nadal mają obawy, nie chcą tworzyć historii/osi czasu swoich działań, chcą oszczędzać miejsce na dysku lub z innego powodu rezygnują z funkcji Recall, mogą nie tylko jej nie włączać, ale teraz również ją odinstalować.

Przez ostatnie miesiące nie było to możliwe, a chwilowe pojawienie się Recall na liście funkcji opcjonalnych, możliwych do odinstalowania z systemu Windows, Microsoft wyjaśniał efektem pomyłki. My jednak wiemy, że nie ma w tym niczego mylnego – użytkownicy mogą wszak odinstalować całe gros funkcji i aplikacji, które nie są niezbędne do prawidłowego działania Windowsa – wliczając w to choćby przeglądarkę Edge.