Cyfrowa transformacja, która przez wiele lat była raczej powolnym procesem, na skutek zmiany ogólnoświatowej sytuacji zaczęła wydarzać się siłą rzeczy bardzo szybko. Wiele firm, aby utrzymać się na rynku, zostało wręcz zmuszonych do zaadaptowania nowoczesnych narzędzi. W rezultacie zespoły bezpieczeństwa znalazły się pod większą presją, by zapewnić bezpieczeństwo systemów. Wiele z nich postawiło na model Zero Trust, który ma uprościć wyzwania towarzyszące zarówno samej transformacji, jak i przejściu na model pracy zdalnej.

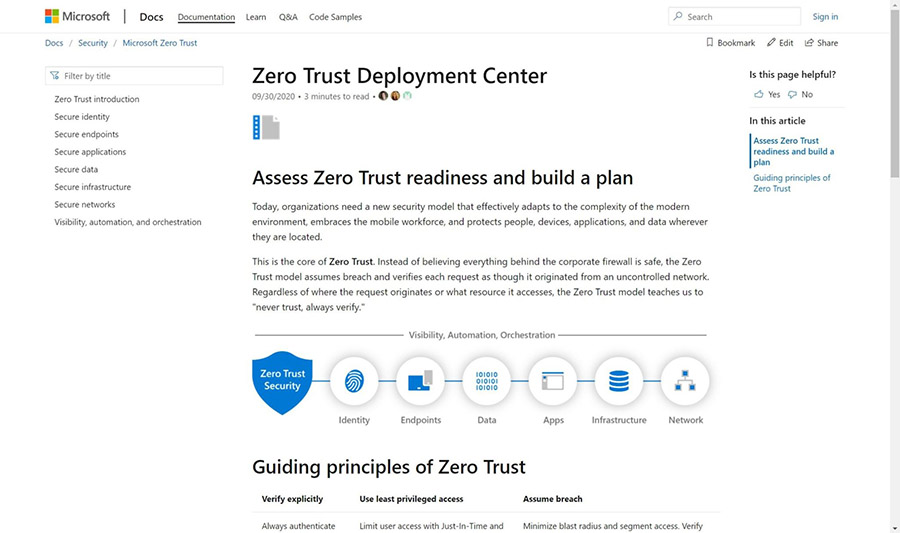

W ciągu ostatniego roku Microsoft pomagał klientom stawiającym czoła tym wyzwaniom, poznając ich problemy, dzieląc się własnymi doświadczeniami i opracowując mechanizmy kontroli, narzędzia i najlepsze praktyki, które umożliwiają wdrożenie Zero Trust. W międzyczasie wyłoniła się też potrzeba dodatkowego wsparcia wdrażania. Z tego też względu gigant powołał do życia Zero Trust Deployment Center — repozytorium informacji na temat Zero Trust, a także szczegółowych wskazówek dotyczących wdrażania zasad opartych na tym modelu dla tożsamości cyfrowych, endpointów, danych, aplikacji, sieci i infrastruktury.

Na model Zero Trust składają się następujące składniki:

- Tożsamości: Weryfikuj i zabezpieczaj wszystkie tożsamości za pomocą silnego uwierzytelniania w obrębie całego środowiska cyfrowego.

- Urządzenia: Uzyskaj wgląd w urządzenia uzyskujące dostęp do sieci. Zanim udzielisz dostępu, zweryfikuj stan zgodności i kondycji.

- Aplikacje: Odnajduj niezatwierdzone zasoby IT, weryfikuj odpowiednie uprawnienia w aplikacjach, udzielaj dostępu na postawie analiz w czasie rzeczywistym oraz monitoruj i kontroluj działania użytkowników.

- Dane: Zamień ochronę danych opartą na granicy sieci na ochronę opartą na klasyfikacji danych. Klasyfikuj i etykietuj dane za pomocą funkcji analizy. Szyfruj dostęp i ograniczaj go na podstawie zasad organizacji.

- Infrastruktura: Używaj telemetrii do wykrywania ataków i anomalii, automatycznie blokuj i flaguj ryzykowne zachowania oraz stosuj zasady dostępu z najniższym poziomem uprawnień.

- Sieć: Zadbaj o to, aby urządzenia i użytkownicy nie byli traktowani jako zaufani tylko dlatego, że znajdują się w sieci wewnętrznej. Szyfruj całą wewnętrzną komunikację, ograniczaj dostęp na podstawie zasad oraz korzystaj z mikrosegmentacji i funkcji wykrywania zagrożeń w czasie rzeczywistym.

"Centrum wdrażania" udostępnia przewodniki wdrażania napisane prostym językiem i zorientowane na cele w każdym ze wspomnianych filarów technologicznych. Dostarczają one instrukcji krok po kroku, pozwalających zaimplementować zasady Zero Trust w środowisku klienta. Wszystkie informacje znajdziecie na stronie Zero Trust Deployment Center.