Podszywanie się pod Microsoft to znana taktyka scamerów. Teraz wykorzystali oni fakt zbliżającej się premiery Windows 11, aby zainteresować potencjalne ofiary i zachęcić je do kliknięcia przycisku odblokowującego złośliwe makro. "Windows 11 Alpha", bo taka nazwa umieszczona jest w zainfekowanym dokumencie Worda (maldoc), zwyczajnie nie istnieje. Nazwa złośliwego pliku to "Users-Progress-072021-1.doc", choć praktycznie może być dowolna.

Większość osób śledzących prace nad Windows 11 wie doskonale, że coś takiego jak "Windows 11 Alpha" nie istnieje. Są kompilacje Windows 11 Insider Preview wydawane w kanałach Dev Channel i Beta Channel, jednak nie ma żadnego Alpha Channel — a przynajmniej nie publicznie. Z drugiej strony osoby, które nie są na bieżąco z Jedenastką, nie muszą o tym wiedzieć, dlatego dokument może nie wzbudzić ich podejrzeń. A co konkretnie jest tu podejrzanego?

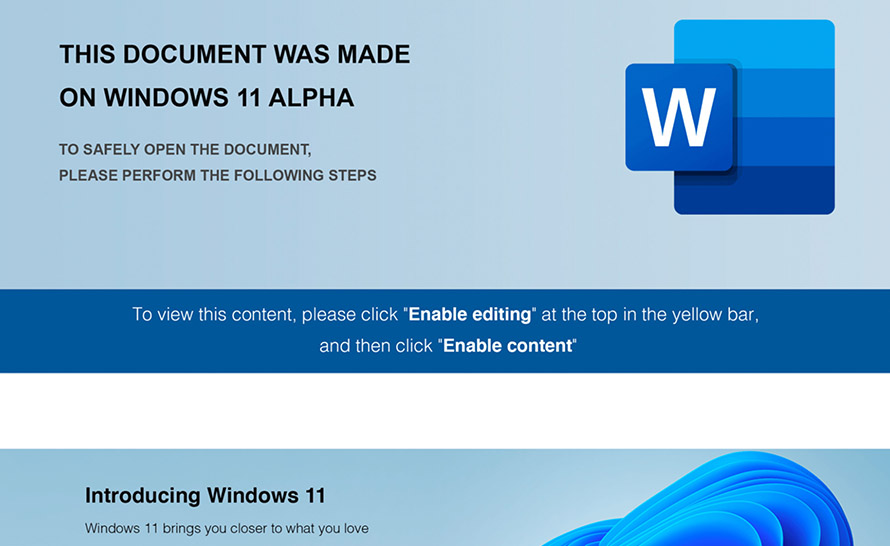

Maldoc używa makr VBA (Visual Basic for Application), aby wrzucić payload JavaScript, który umożliwia pomyślny atak exploitem. Makro wykonuje się dopiero, gdy użytkownik kliknie "Włącz edytowanie" i "Włącz zawartość", do czego zachęca powiadomienie osadzone na pierwszej stronie dokumentu.

Akcję przypisuje się wschodnioeuropejskiej grupie FIN7, która jest aktywna przynajmniej od 2015 roku. Główny jej cel stanowią amerykańskie firmy z różnych branż, jednak grupa działa też na skalę światową. Niektóre z jej dokonań to kradzież danych ponad 15 milionów kart płatniczych czy przejęcie sieci ponad 100 firm w 47 stanach.

Tak zwany żółty pasek w górnej części okna Worda jest obszarem, na który powinno się zwracać szczególną uwagę, kiedy dokument został pobrany z Internetu czy dowolnego nieznanego źródła. Domyślnie pliki mają wyłączoną edycję i wykonywanie makr i najlepiej przy tym stanie pozostać.