Microsoft gościł w zeszłym tygodniu na konferencji bezpieczeństwa RSA, na której przedstawił sporo interesujących faktów i statystyk. Znaleźliśmy też kolejny argument za tym, by stosować uwierzytelnianie wieloskładnikowe (jak np. weryfikacja dwuetapowa). Z danych giganta wynika, że 99,9% zhakowanych kont korzystało tylko z jednego składnika uwierzytelniania — zwykle jest to hasło tekstowe. Dodanie drugiego składnika powstrzymuje większość automatycznych ataków na konta, jednak nie wszystkim chce się poświęcić na to kilka minut czasu. A warto!

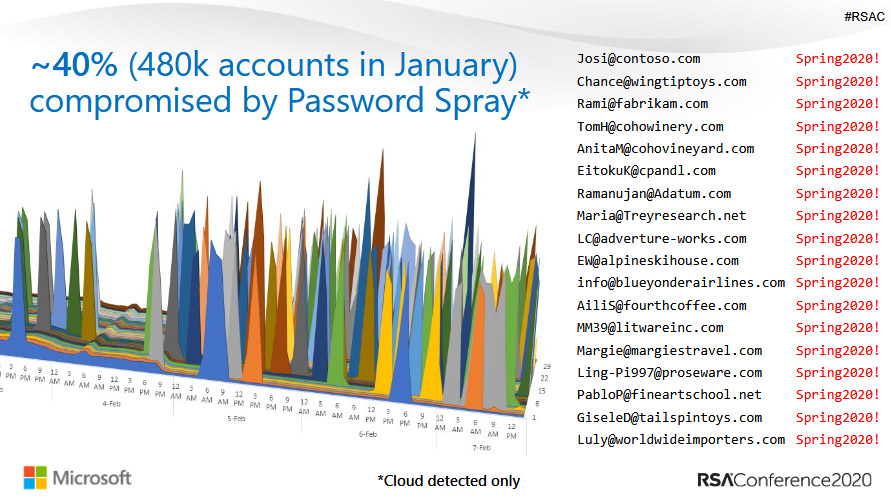

Microsoft wyjawił, że monitoruje ponad 30 miliardów zdarzeń logowania dziennie i ponad miliard aktywnych użytkowników miesięcznie. Każdego miesiąca zagrożonych jest około 0,5% kont, co w styczniu 2020 r. równało się około 1,2 miliona. A jeśli chodzi o te bardziej wrażliwe konta — przeznaczone do użytku firmowego — to tylko 11% miało włączone uwierzytelnianie wieloskładnikowe (MFA). W większości przypadków do włamania dochodzi po bardzo prostych atakach. Najczęściej używana była technika znana jako password spraying, w której atakujący wybiera typowe i łatwe do odgadnięcia hasło oraz wertuje długą listę nazw użytkowników, dopóki nie otrzyma dopasowania.

Drugim najczęstszym sposobem włamań na konta jest korzystanie z powtarzających się haseł (password replays). Atakujący pobiera dane logowania, które wyciekły w innym miejscu, a następnie wypróbowuje je na koncie Microsoft, mając nadzieję, że ofiara ponownie użyje nazwy użytkownika i hasła.

Wiemy, że 60% użytkowników używa haseł ponownie. To superpowszechne. Nie dajcie się zwieść. Ludzie ponownie używają swoich kont firmowych w środowiskach innych niż korporacyjne.

— Lee Walker, Identity and Security Architect w Microsoft

Większość prób ataków za pomocą wspomnianych wyżej metod (odpowiednio 99% i 97%) celuje w starsze protokoły uwierzytelniania, takie jak SMTP, IMAP, POP i inne. Microsoft uważa, że ponieważ nie obsługują one rozwiązań MFA, czyni je to idealnymi dla hakerów. Odejście od tych przestarzałych protokołów przynosi wymierne korzyści. U klientów, którzy to zrobili, Microsoft odnotował 67% spadek liczby przejęć kont. Najważniejsze jednak jest włączenie weryfikacji wieloetapowej dla wszystkich użytkowników końcowych. Mogą to być tokeny SMS, klucze sprzętowe, dodatkowe urządzenie towarzyszące lub weryfikacja biometryczna. Dodanie takiego składnika skutecznie blokuje 99,9% ataków na konta.