Uwierzytelnianie biometryczne jest coraz powszechniej stosowane w firmach, które chcą zmniejszyć ryzyko związane ze stosowaniem tradycyjnych haseł tekstowych. Jedną z najbardziej rozpowszechnionych technologii passwordless jest Windows Hello, według Microsoftu używane przez 85% użytkowników Windows 10. Czy jest ona całkowicie bezpieczna? Na przestrzeni ostatnich lat badacze zabezpieczeń udowadniali, że nie, a ostatnio ukazał się na to kolejny dowód.

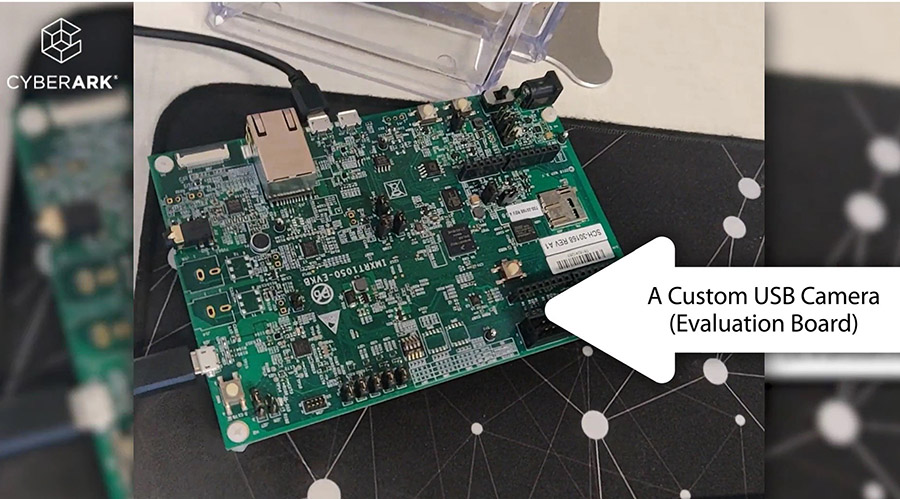

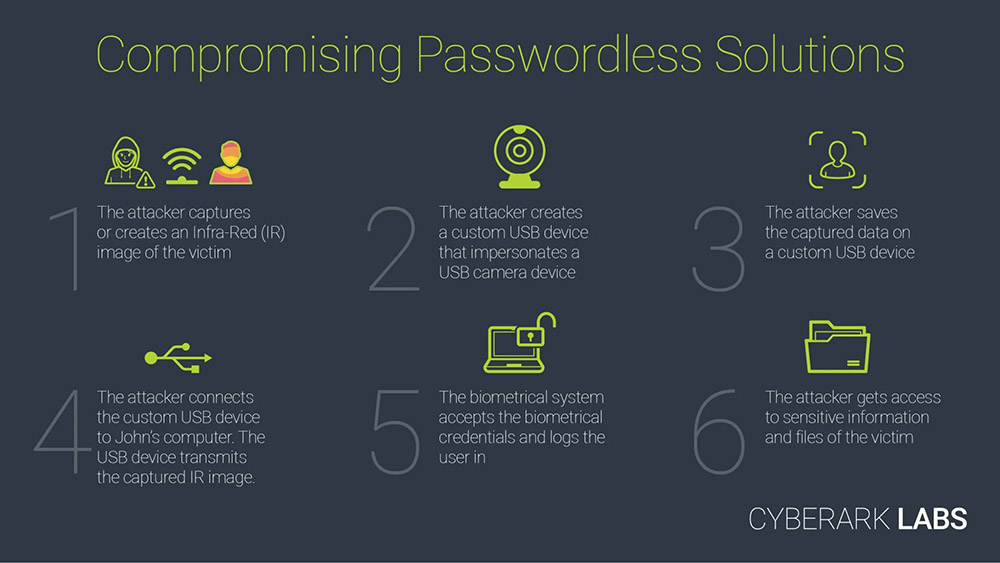

Windows Hello korzysta z uwierzytelniania wieloskładnikowego opartego na standardach FIDO. W tym celu wykorzystuje kamery z podczerwienią, takie jak Intel RealSense, które służą do rozpoznawania twarzy, a także czytniki linii papilarnych i dłoni. Dane uwierzytelniania przechowywane są lokalnie i chronione przez szyfrowanie asymetryczne. Jakie są zalety Windows Hello? Na ten temat powiedziano i napisano już wiele — zwłaszcza w połączeniu z bardziej tradycyjną metodą, jak kod PIN. A co z wadami? Otóż "bezhasłowy" system udało się oszukać już kilka razy. Chyba najbardziej kompromitujący przykład pochodzi z 2017 roku, kiedy badacze użyli w pełni aktualnej wersji Windows 10 1703 i oszukali Windows Hello kolorowym wydrukiem zdjęcia użytkownika wykonanym aparatem IR. W tym roku badacze zademonstrowali inną technikę, wykorzystującą tym razem niestandardowy układ sprzętowy, który udaje, że jest kamerą, i prezentuje zdjęcie IR twarzy użytkownika.

Zespół badaczy z CyberArk Labs przez ostatnie miesiące badał potencjalne podatności Windows Hello i odkrył pewien błąd projektowy, który pozwala ominąć rozpoznawanie twarzy. Luka umożliwia atakującemu, który ma fizyczny dostęp do urządzenia, manipulowanie procesem uwierzytelniania poprzez przechwycenie lub odtworzenie zdjęcia twarzy celu, a następnie podłączenie specjalnie zbudowanego urządzenia USB w celu przesłania sfałszowanych obrazów do hosta uwierzytelniającego — wyjaśnia Omer Tsarfati z CyberArk. Nie znaleziono dowodów, by ten atak używany "w środowisku naturalnym", choć oczywiście nie da się wykluczyć takiej ewentualności.

Badacze co prawda wzięli na celownik Windows Hello i jego edycję dla firm, czyli Windows Hello for Business, niemniej jednak podkreślają, że każdy inny system tego typu potencjalnie może rozpoznać podłączaną kamerę USB jako autentyczny sensor biometryczny, jednak nie sprawdzono tego w praktyce. CyberArk Labs zamierza przedstawić swoje odkrycie na Black Hat 2021 w dniach 4-5 sierpnia tego roku wraz z analizą środków zapobiegawczych wypuszczonych przez Microsoft w dniu 13 lipca (CVE-2021-34466). Trzeba też zaznaczyć, że ujawnienie luki było skoordynowane, a system powinien być już bezpieczny. Na stronie laboratorium można znaleźć wideo, które pokazuje proof-of-concept tego ataku.