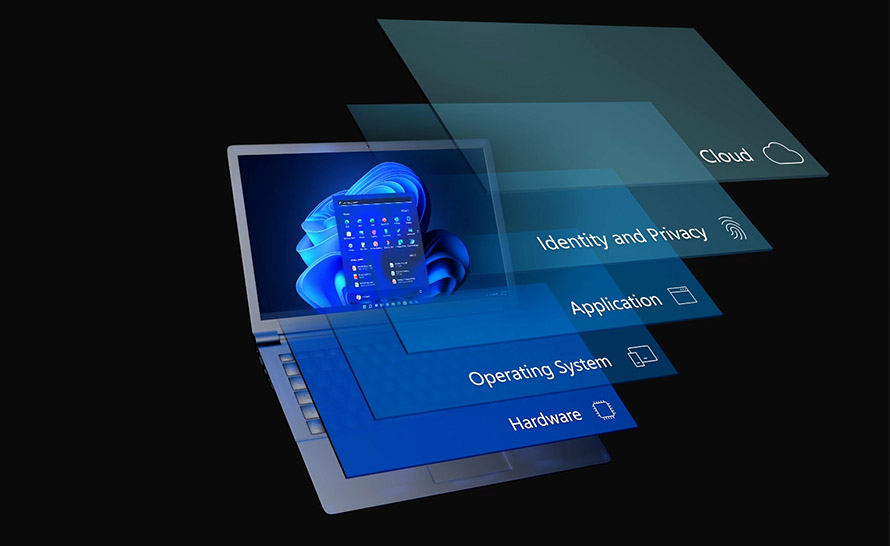

Jedną z głównych funkcji bezpieczeństwa, które Microsoft dodał do wymagań systemowych Windows 11, jest Secure Boot. Mechanizm ten uniemożliwia złośliwemu oprogramowaniu ładowanie się wraz z systemem. Dzieje się to poprzez weryfikowanie podpisanych sterowników i uwierzytelnianie plików bootowania Windowsa. Okazuje się jednak, że przez ponad rok funkcja była źle skonfigurowana na płytach głównych MSI.

Odkryciem tym podzielił się polski badacz zabezpieczeń Dawid Potocki, który znalazł nieprawidłowość na MSI Pro Z790-A WiFi. Wszystkie opcje w "Image Execution Policy" w ustawieniach Secure Boot były ustawione na "Always Execute", co oznacza, że płyta główna zaakceptuje każdy obraz OS niezależnie od tego, czy mu ufa czy nie.

Potocki zauważył, że jego firmware akceptował każdy obraz OS, jaki mu dał. Odkrył on, że oprogramowanie nie było zepsute, ale to MSI zmieniło swoje ustawienia domyślne Secure Boot, umożliwiając mu bootowanie w przypadku naruszenia bezpieczeństwa. Kiedy wejdziemy w menu, zobaczymy rozczarowujące ustawienia domyślne. Nie robi żadnej weryfikacji. To bezużyteczne. Ma tylko spełniać wymagania Windows 11. System operacyjny nie ma pojęcia, że Secure Boot nic nie robi, po prostu wie, że jest „włączony” — pisze badacz.

Aby przywrócić nomen omen "Bezpieczny rozruch", w ustawieniach należy zmienić "Always Execute" na "Deny Execute" w "Removable Media" i "Fixed Media". Lista dotkniętych modeli płyt głównych obejmuje setki pozycji.