Odkryto poważną lukę w protokole uwierzytelniania NTLM autorstwa Microsoftu, która może posłużyć do zdalnego wykonania kodu na dowolnym urządzeniu z Windows lub uwierzytelnienia na dowolnym serwerze wspierającym Windows Integrated Authentication (WIA), np. Exchange lub ADFS. Dwie krytyczne podatności, na które składają się trzy luki logiczne, odkryli badacze zabezpieczeń z zespołu Preempt. Według ich raportu podatne są wszystkie wersje Windows, a podatność omija dotychczasowe środki zapobiegawcze, które w swoich systemach umieścił Microsoft.

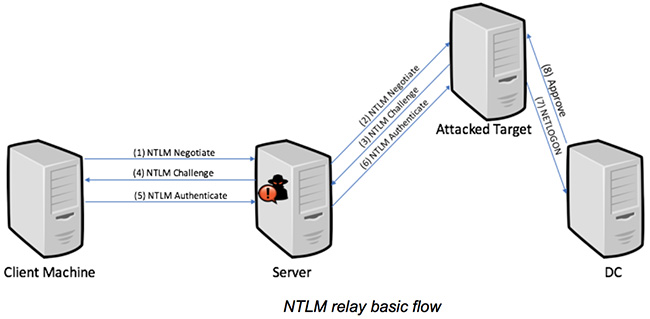

NTLM Relay jest jedną z najpowszechniejszych metod ataku używanych w środowiskach Active Directory. Microsoft wprawdzie dodawał wcześniej mechanizmy mające uniemożliwić ataki tego typu, ale badacze z Preempt odkryli, że mechanizmy te mają luki dające się exploitować. Pierwsza znajduje się w kodzie uwierzytelnienia wiadomości (Message Integrity Code/MIC), który zapewnia, że atakujący nie mogą manipulować wiadomościami NTLM. Odkryte przez Preempt obejście pozwala atakującym usunąć ochronę MIC i zmodyfikować przepływ uwierzytelnienia NTLM.

Kolejne luki istnieją w podpisywaniu sesji SMB oraz w Enhanced Protection for Authentication (EPA). Pozwalają one przekierować requesty uwierzytelniania NTLM do dowolnego serwera w domenie. Jeśli jest to uwierzytelnienie użytkownika z pełnymi uprawnieniami, oznacza to kompletne przejęcie domeny. Hakerzy mogą też zmodyfikować wiadomości NTLM, by wygenerować uznawaną informację o channel binding, co pozwala im łączyć się z różnymi serwerami z użyciem uprawnień zaatakowanego użytkownika i wykonywać operacje, takie jak czytanie maili czy łączenie się z zasobami w chmurze.

Preempt przedstawił swoje odkrycia Microsoftowi, który udostępnił łatki dla CVE-2019-1040 i CVE-2019-1019 w dzisiejszym Patch Tuesday. Badacze zabezpieczeń ostrzegają jednak, że to nie wystarczy. Administratorzy powinni wykonać dodatkowe zmiany w konfiguracji, by zapewnić ochronę: załatać system, wymusić logowanie SMB, zablokować NTLMv1, wymusić logowanie LDAP/S, wymusić EPA i zredukować użycie NTLM.

Na marginesie warto jeszcze odnotować, że Microsoft załatał 4 z 5 luk zero-day, które znalazł haker Sandbox Escaper. Są to: BearLPE (CVE-2019-1069), SandboxEscape (CVE-2019-1053), CVE-2019-0841-BYPASS (CVE-2019-1064) i InstallerBypass (CVE-2019-0973). Piąta łata nie jest jeszcze gotowa. W sumie w tym miesiącu Microsoft załatał 88 podatności, w tym 21 krytycznych. Żadna z nich nie była dotąd aktywnie exploitowana.