Cyberprzestępcy liczą często na naiwność użytkowników, podszywając się pod dział wsparcia technicznego znanych firm. Nietrudno się domyślić, że gdy na celowniku znajdują się użytkownicy Windows, wiadomości ze złośliwymi linkami mają wyglądać na wysłane przez Microsoft. Po zastosowaniu się do podanych wskazówek możemy paść ofiarą wymuszenia okupu za odszyfrowanie danych lub kradzieży tożsamości. Microsoft mówi o ostatnich trendach wśród przestępców i sposobach radzenia sobie z nimi.

O ile phishing stanowił spore zagrożenie w ciągu ostatnich lat, o tyle Microsoft Malware Protection Center odnotował, że sposoby działania w tym szemranym interesie przeszły znaczącą ewolucję. Jedną z obranych taktyk są kampanie phishingowe, wiodące do tzw. tech support scams, czyli fałszywych stron udających sprawdzone działy pomocy technicznej. By pokazać skalę problemu, Microsoft mówi o co najmniej trzech milionach użytkowników, którzy każdego miesiąca padają ofiarą takich scamów. Najczęściej stosowane techniki można podzielić na trzy grupy:

- Złośliwe reklamy dołączone do budzących wątpliwości stron. Udostępniane tam linki prowadzą do pobrania złośliwego oprogramowania lub przekierowują użytkownika na strony z fałszywą pomocą techniczną.

- Fałszywa pomoc techniczna współpracuje ze złośliwym oprogramowaniem, takim jak Hicurdismos, który wyświetla spreparowany BSOD, czy Monitnev, monitorujący działania użytkownika i wyświetlający fałszywe komunikaty o błędach związane z uruchomionymi aplikacjacmi.

- Przestępcy uciekają się też do cold callingu, czyli dzwonienia do potencjalnych ofiar i podszywania się pod pomoc techniczną. Użytkownik jest instruowany, by pobrał aplikacje, które w rzeczywistości udzielają zdalnego dostępu do komputera.

Wiele spośród wiadomości e-mail, które inicjują dalsze procesy kradzieży danych lub wymuszenia okupu, zostaje wysłanych z adresów, których nazwy już budzą podejrzenie, np. "love.5[redacted]t.com," "s[redacted]t.com," czy "k[redacted]g.org". Nazwy mogą jednak nawiązywać do znanych firm, jak choćby Microsoft, jednak wprawne oko zwykle szybko wykryje błąd.

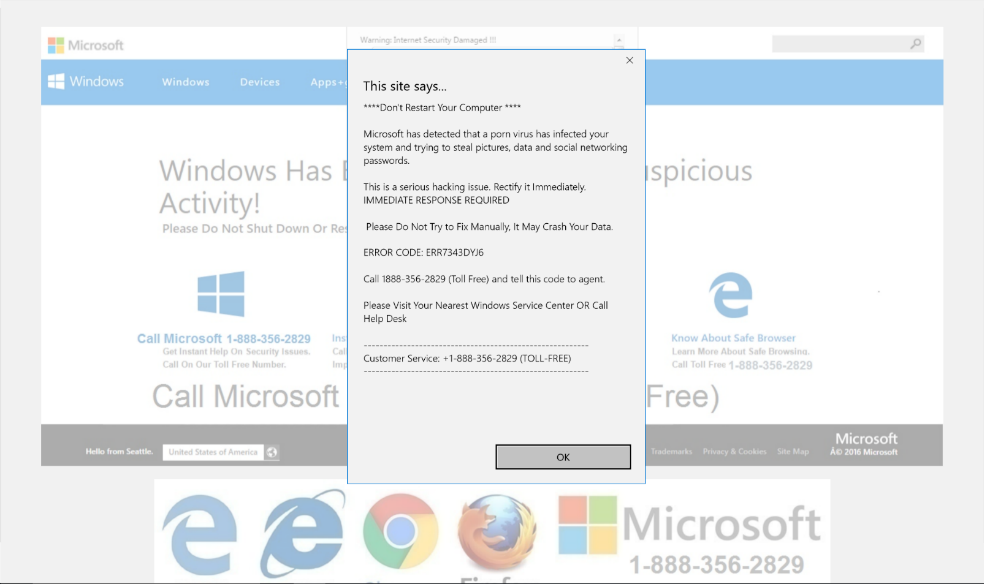

Taka strona już na pierwszy rzut oka budzi podejrzenia

Linki wiodące do złośliwej zawartości mogą dla niepoznaki zostać umieszczone wewnątrz tekstu, udając np. numer przesyłki, który powinniśmy kliknąć, by sprawdzić jej status. Inne korzystają z wyskakujących okienek dialogowych, które po zamknięciu uruchamiają się ponownie, przez co początkującemu użytkownikowi trudno jest opuścić taką stronę. Komunikaty z instrukcjami mogą też udawać normalne okna dialogowe, jakie otwierają się w systemie operacyjnym. Wielu z tych zagrożeń można jednak uniknąć. Microsoft wspomina o kilku warstwach zabezpieczeń. Jedna z nich wbudowana jest w sam system, dlatego firma zachęca do uaktualnienia Windows 10 do Creators Update, który ową warstwę rozwija jeszcze bardziej. Kolejną warstwą jest wbudowany filtr antyspamowy Microsoft Exchange Online Protection (EOP) dla użytkowników poczty w Office 365. Inną funkcją pakietu jest Office 365 Advanced Threat Protection, który chroni skrzynki, blokując niebezpieczne załączniki i złośliwe linki. Na wiadomości ze scamem wyczulony jest również filtr Outlook.com. Ostatnią warstwą, o której wspomina Microsoft, jest filtr Windows Defender SmartScreen, współpracujący z przeglądarką Microsoft Edge. Blokuje on strony ze scamem, złośliwe strony i pobieranie złośliwego oprogramowania.

Jeśli nasza przeglądarka wpadnie w pętle otwierających się natarczywych okienek dialogowych, możemy ostatecznie wejść do Menedżera zadań i zakończyć jej proces. Złośliwe strony można także zgłosić bezpośrednio w przeglądarce Edge. Firma podkreśla też, że w pochodzących od niej (lub wyświetlanych przez Windows) okienkach dialogowych nigdy nie ma numerów telefonów, z którymi użytkownik miałby się kontaktować - to tylko jeden ze sposobów, by odróżnić prawdziwy komunikat od spreparowanego.