Od udostępnienia aktualizacji łatających podatności Meltdown i Spectre minęło już grubo ponad dwa tygodnie, tymczasem większość przedsiębiorstw jeszcze ich nie wdrożyła. Jak wynika z najświeższych badań, 3/4 firm zaczęło już łatać swoje maszyny, ale tylko 4% ten proces ukończyło. Z czego to wynika i jakie mogą być konsekwencje? Okazuje się, że dla większości administratorów proces aktualizacji sprawia trudności większe, niż można by przypuszczać.

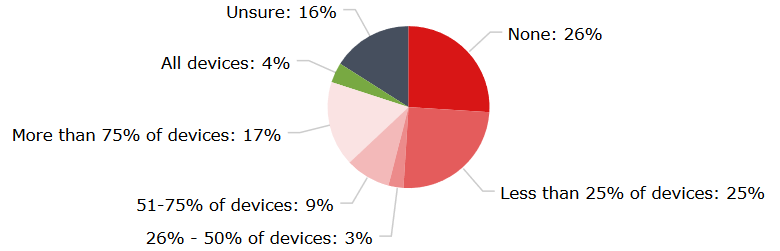

Raport z badań opublikował Barkly, blog poświęcony bezpieczeństwu IT. Jak wynika z przytoczonych danych, 26% wszystkich respondentów przyznało, że żadna z ich maszyn nie otrzymała aktualizacji z łatkami bezpieczeństwa po tygodniu od ich udostępnienia. 25% firm zaktualizowało co czwarty komputer, a 17% - ponad 3/4 komputerów w organizacji. Pewności co do wdrożenia aktualizacji nie miało 16% badanych, zaś wszystkie swoje urządzenia zaktualizowało tylko 4%.

O jakie aktualizacje dokładnie chodzi? Oto ich dokładna lista:

Windows 10:

- version 1507 — KB4056893 (datowany na 3 stycznia 2018)

- version 1511 — KB4056888 (datowany na 3 stycznia 2018)

- version 1607 — KB4056890 (datowany na 3 stycznia 2018)

- version 1703 — KB4056891 (datowany na 3 stycznia 2018)

- version 1709 — KB4056892 (datowany na 3 stycznia 2018)

Windows 8 oraz Windows Server 2012:

- Windows 8.1 and Server 2012 R2 — KB4056898 (datowany na 3 stycznia 2018)

- Brak aktualizacji dla Windows Server 2012 w wersjach innych niż R2

Windows 7 oraz Windows Server 2008:

- Windows 7 SP1 and Server 2008 R2 SP1 — KB4056897 (datowany na 3 stycznia 2018)

- Windows 7 SP1 and Server 2008 R2 SP1 — KB4056894 (datowany na 4 stycznia 2018)

- Brak aktualizacji dla Windows Server 2008 w wersjach innych niż R2

Aktualizacje te zawierają łatki dla podatności CVE-2017-5753 (Spectre wariant 1) i CVE-2017-5754 (Meltdown). Istnieje jeszcze drugi wariant Spectre (CVE-2017-5715), do którego pełnego załatania potrzebne są aktualizacje firmware'u.

Choć tylko 16% badanych nie było pewnych, czy ich maszyny są zaktualizowane, problem wydaje się szerszy. Microsoft udostępnił wprawdzie skrypt PowerShella, dzięki któremu można sprawdzić, czy urządzenie jest podatne, ale i to stanowi problem. 41% administratorów IT stwierdziło, że nie byli świadomi (!) istnienia tego skryptu, a tylko 19% uruchomiło go w swoich firmach. 80% odpowiedziało zaś, że proces aktualizacji nie jest do końca jasny i przez to powodował wątpliwości - jak choćby co do tego, czy problem ze Spectre i Meltdown został rzeczywiście opanowany (2/3 badanych). Prawie połowa (46%) badanych nie wiedziała też o konieczności aktualizacji klucza rejestru po stronie dostawcy programu antywirusowego. 25% klucz ten otrzymało od dostawcy, a 20% musiało dodać go samemu, z czego uczyniła to tylko połowa, choć 59% obawiało się wynikających z wprowadzenia klucza problemów.

Czym więc grozi brak łatek? Zacząć należy od tego, że w momencie ujawnienia podatności nie były one aktywnie exploitowane, ale niewykluczone, że exploity powstaną, a nawet że już powstały. Innymi słowy lwia część firmowych komputerów z całego świata może być potencjalnie narażona na poważne ataki prowadzące do kradzieży danych przechowywanych w pamięci. To jednak zdaje się nie odstraszać administratorów bardziej niż problemy, które z wykonania aktualizacji mogą dopiero wynikać...