W zeszłym roku pisaliśmy o luce w sprzętowym szyfrowaniu SSD. Jej odkrycie wywołało dyskusje o sensowności szyfrowania sprzętowego w narzędziu BitLocker. Koniec końców wyszło na to, że BitLocker nie jest podatny na opisaną metodę ataku, jeśli używa szyfrowania za pomocą oprogramowania. Ta właśnie metoda była w ostatnim czasie zalecana przez Microsoft, a teraz stała się domyślna.

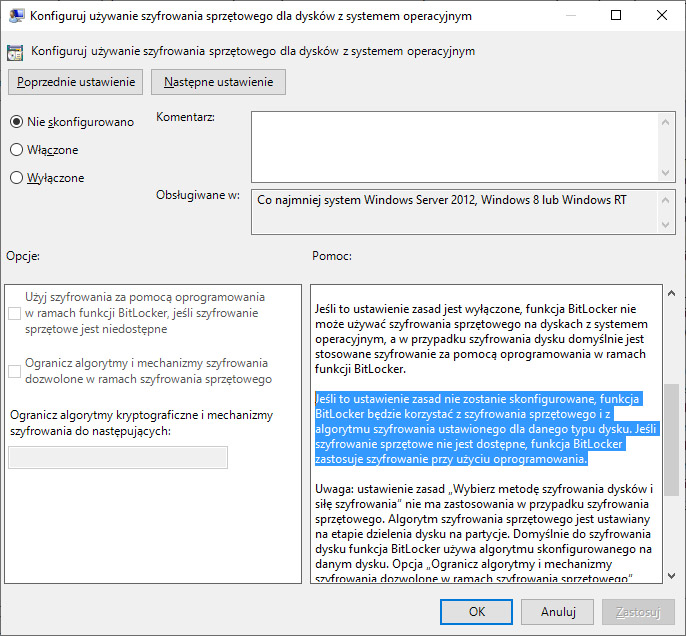

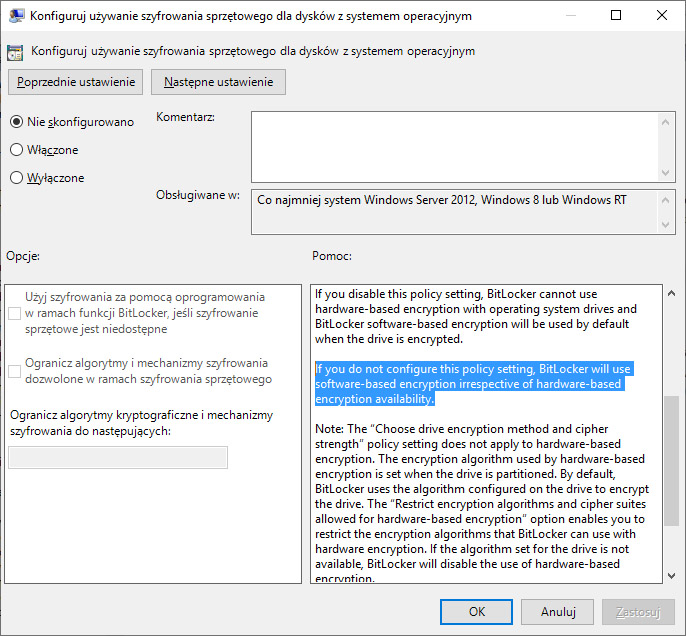

Zmiana domyślnego sposobu szyfrowania dla funkcji BitLocker nie jest widoczna na pierwszy rzut oka, a jej namacalny dowód zobaczymy dopiero po wejściu do Edytora lokalnych zasad grupy. Chodzi tu dokładnie o ustawienie o nazwie Konfiguruj używanie szyfrowania sprzętowego dla dysków z systemem operacyjnym, które znajdziemy, otwierając kolejno Konfigurację komputera > Szablony administracyjne > Składniki systemu Windows > Szyfrowanie dysków funkcją BitLocker > Dyski z systemem operacyjnym. Zmiana zaszła w najnowszej kompilacji Insider (build 18317). Na naszych redakcyjnych maszynach porównaliśmy dotychczasowy opis ustawienia (October 2018 Update) i jego nową wersję (19H1):

Jak widać, w starszej wersji systemu: Jeśli to ustawienie zasad nie zostanie skonfigurowane, funkcja BitLocker będzie korzystać z szyfrowania sprzętowego i z algorytmu szyfrowania ustawionego dla danego typu dysku. Jeśli szyfrowanie sprzętowe nie jest dostępne, funkcja BitLocker zastosuje szyfrowanie przy użyciu oprogramowania. Po aktualizacji do 19H1 (minimum build 18317), jeśli ustawienie nie zostanie skonfigurowane, BitLocker domyślnie użyje szyfrowania za pomocą oprogramowania bez względu na to, czy dostępne jest szyfrowanie sprzętowe.

Jeżeli nie jesteśmy pewni, jakiego szyfrowania używa BitLocker na naszym komputerze, możemy to sprawdzić. W tym celu należy uruchomić Wiersz polecenia (cmd.exe) jako administrator i wprowadzić komendę manage-bde.exe -status. Rodzaj szyfrowania zostanie podany w punkcie Encryption Method ("Hardware Encryption", "Software Encryption" lub "None"). Jeśli jednak BitLocker używa już u nas szyfrowania sprzętowego, to aby zmienić jego typ na zalecany, trzeba odszyfrować dysk i zaszyfrować go ponownie, co może być niestety czasochłonne. Warto też dodać, że wspomniana we wstępie podatność dotyczy tylko dysków SSD, ale już nie HDD.

341f31d.png)